![]()

BLACK HAT USA: Die Einführung von Doppelerpressungsangriffen gegen Unternehmen in Ransomware-Kampagnen ist ein steigender Trend in diesem Bereich, warnen Forscher.

Ransomware-Varianten sind in der Regel Programme, die verhindern sollen, dass Benutzer auf Systeme und Daten zugreifen, die auf infizierten Geräten oder Netzwerken gespeichert sind. Nach dem Aussperren von Opfern werden Dateien und Laufwerke häufig verschlüsselt – und in einigen Fällen auch Backups –, um eine Zahlung vom Benutzer zu erpressen.

Zu den bekannten Ransomware-Familien gehören heute WannaCry, Cryptolocker, NotPetya, Gandcrab und Locky.

Ransomware scheint nun Monat für Monat Schlagzeilen zu machen. Vor kurzem haben die Fälle von Colonial Pipeline und Kaseya gezeigt, wie störend ein erfolgreicher Angriff für ein Unternehmen und seine Kunden sein kann – und laut Cisco Talos wird er in Zukunft wahrscheinlich nur noch schlimmer werden.

1989 wurde der AIDS-Trojaner – wohl eine der frühesten Formen von Ransomware – über Disketten verbreitet. Jetzt werden automatisierte Tools verwendet, um mit dem Internet verbundene Systeme brutal zu erzwingen und Ransomware zu laden; Ransomware wird bei Supply-Chain-Angriffen eingesetzt, und Kryptowährungen ermöglichen es Kriminellen, Erpressungszahlungen ohne zuverlässige Papierspuren einfacher abzusichern.

Als globales Problem und eines, mit dem die Strafverfolgungsbehörden zu kämpfen haben, ist die Wahrscheinlichkeit, dass Ransomware-Betreiber festgenommen werden, weniger wahrscheinlich als bei traditionelleren Formen der Kriminalität – und als Großunternehmen jagen diese Cyberkriminellen jetzt große Unternehmen auf der Suche nach dem höchstmöglicher finanzieller Gewinn.

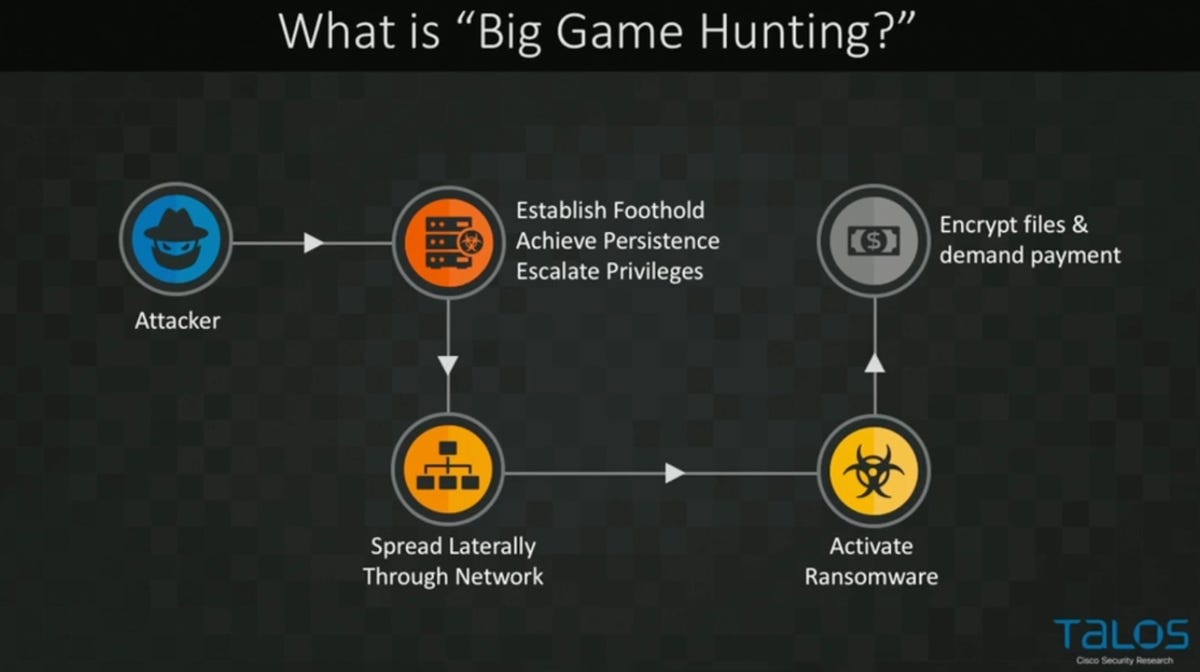

Bei Black Hat USA sagte Edmund Brumaghin, Forschungsingenieur bei Cisco Secure, dass der sogenannte Trend der “Großwildjagd” die Taktiken der Ransomware-Betreiber weiterentwickelt hat.

Jetzt ist die Großwildjagd zum “Mainstream” geworden, sagt Brumaghin, dass Cyber-Angreifer Ransomware nicht sofort auf einem Zielsystem bereitstellen. Stattdessen, wie im Beispiel typischer SamSam-Angriffe, erhalten Bedrohungsakteure jetzt häufiger einen ersten Zugangspunkt über einen Endpunkt und bewegen sich dann seitlich über ein Netzwerk, um Zugang zu so vielen Systemen wie möglich zu erhalten.

Cisco Talos

„Sobald sie den Prozentsatz der Umgebung, die unter ihrer Kontrolle war, maximiert hatten, setzten sie die Ransomware gleichzeitig ein“, kommentierte Brumaghin. “Es ist eine dieser Arten von Angriffen, bei denen sie wissen, dass Unternehmen möglicherweise zur Zahlung gezwungen werden, weil anstatt eines einzelnen Endpunkts jetzt 70 oder 80 Prozent der serverseitigen Infrastruktur gleichzeitig operativ beeinträchtigt werden.”

Nachdem ein Opfer die Kontrolle über seine Systeme verloren hat, sieht es sich mit einem weiteren Problem konfrontiert: dem aufkommenden Trend der Doppelerpressung. Während ein Angreifer in einem Netzwerk lauert, kann er auch Dateien durchwühlen und sensible Unternehmensdaten – einschließlich Kunden- oder Kundeninformationen und geistiges Eigentum – exfiltrieren und dann seine Opfer mit seinem Verkauf oder einem öffentlichen Leck bedrohen.

“Sie sagen nicht nur, dass Sie nur X Zeit haben, um die Lösegeldforderung zu bezahlen und wieder Zugriff auf Ihren Server zu erhalten, wenn Sie nicht bis zu einem bestimmten Zeitpunkt bezahlen, werden wir mit der Veröffentlichung beginnen all diese sensiblen Informationen im Internet an die breite Öffentlichkeit”, bemerkte Brumaghin.

Diese Taktik, von der der Forscher sagt, dass sie “eine weitere Ebene der Erpressung bei Ransomware-Angriffen hinzufügt”, ist in den letzten Jahren so populär geworden, dass Ransomware-Betreiber oft “Leak”-Sites erstellen, sowohl im dunklen als auch im klaren Web, als Portale für Daten-Dumps und in um mit den Opfern zu kommunizieren.

Laut dem Forscher ist dies eine “Eins-Zwei-Punch”-Methode, die jetzt noch schlimmer wird, da Ransomware-Gruppen auch Initial Access Broker (IABs) einsetzen, um einen Teil der beim Start erforderlichen Beinarbeit zu vermeiden ein Cyberangriff.

IABs können in Dark-Web-Foren gefunden und privat kontaktiert werden. Diese Händler verkaufen den anfänglichen Zugang zu einem kompromittierten System – beispielsweise über eine VPN-Sicherheitslücke oder gestohlene Zugangsdaten – und so können Angreifer die Anfangsstadien der Infektion umgehen, wenn sie bereit sind, für den Zugang zu einem Zielnetzwerk zu bezahlen, was sowohl Zeit als auch Aufwand spart .

“Aus der Perspektive eines Bedrohungsakteurs macht es sehr viel Sinn”, sagte Brumaghin. “Wenn man einige der Lösegeldforderungen bedenkt, die wir sehen, ist es in vielen Fällen sinnvoll für sie, anstatt zu versuchen, alle Anstrengungen zu unternehmen, [..] sie können sich einfach auf Erstzugangsbroker verlassen, um ihnen den Zugang zu gewähren das wurde bereits erreicht.”

Schließlich hat das Sicherheitsteam von Cisco auch einen Anstieg der Ransomware-Kartelle festgestellt: Gruppen, die Informationen austauschen und zusammenarbeiten, um die Techniken und Taktiken zu identifizieren, die am wahrscheinlichsten zu Umsatzgenerierung.

Brumaghin kommentierte:

„Wir sehen, dass eine Menge neuer Bedrohungsakteure dieses Geschäftsmodell übernehmen, und wir sehen weiterhin, dass neue auftauchen, daher müssen Unternehmen sich dessen wirklich bewusst sein.“

Frühere und verwandte Berichterstattung

Ransomware as a Service: Verhandlungsführer sind jetzt sehr gefragt

Dieser große Ransomware-Angriff wurde in letzter Minute vereitelt. So haben sie es entdeckt

Was ist Ransomware? Alles, was Sie über eine der größten Bedrohungen im Internet wissen müssen

Haben Sie einen Tipp? Kontaktieren Sie uns sicher über WhatsApp | Signal unter +447713 025 499 oder drüben bei Keybase: charlie0

Verwandte Themen:

Sicherheit TV-Datenverwaltung CXO-Rechenzentren ![]()