![]()

Cloudflare zei dat het systeem erin is geslaagd om de grootste gerapporteerde DDoS-aanval in juli te stoppen, en legt in een blogpost uit dat de aanval 17,2 miljoen verzoeken per seconde was, drie keer groter dan alle eerdere aanvallen. opgenomen.

Omer Yoachimik van Cloudflare legde in een blogpost uit dat het bedrijf in het tweede kwartaal van 2021 gemiddeld meer dan 25 miljoen HTTP-verzoeken per seconde verwerkt, wat de enorme omvang van de aanval illustreert.

Hij voegde eraan toe dat de aanval werd gelanceerd door een botnet dat zich richtte op een klant uit de financiële sector van Cloudflare. Het slaagde erin om binnen enkele seconden de Cloudflare-rand te bereiken met meer dan 330 miljoen aanvalsverzoeken, zei hij.

Cloudflare

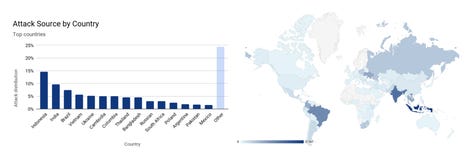

“Het aanvalsverkeer was afkomstig van meer dan 20.000 bots in 125 landen over de hele wereld. Op basis van de bron-IP-adressen van de bots was bijna 15% van de aanval afkomstig uit Indonesië en nog eens 17% uit India en Brazilië samen. veel met malware geïnfecteerde apparaten in die landen,” zei Yoachimik.

“Deze 17,2 miljoen rps-aanval is de grootste HTTP DDoS-aanval die Cloudflare ooit heeft gezien en bijna drie keer zo groot als alle andere gerapporteerde HTTP DDoS-aanvallen. Dit specifieke botnet is de afgelopen weken echter minstens twee keer gezien. Vorige week was het ook gericht op een andere Cloudflare-klant, een hostingprovider, met een HTTP DDoS-aanval met een piek van net onder de 8 miljoen rps.”

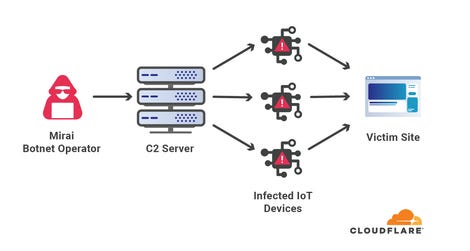

Yoachimik merkte op dat twee weken daarvoor een Mirai-variant botnet “lanceerde meer dan een dozijn op UDP en TCP gebaseerde DDoS-aanvallen die meerdere keren een piek bereikten boven 1 Tbps, met een maximale piek van ongeveer 1,2 Tbps.”

Cloudflare-klanten, waaronder een gamingbedrijf en een grote APAC-gebaseerde telecommunicatie- en hostingprovider, worden het doelwit van aanvallen op zowel de Magic Transit- en Spectrum-services als de WAF/CDN-service.

Volgens Yoachimik genereerde het Mirai-botnet een aanzienlijk volume aan aanvalsverkeer, ondanks het feit dat het was gekrompen tot ongeveer 28.000 nadat het was begonnen met ongeveer 30.000 bots.

“Deze aanvallen voegen zich bij de toename van op Mirari gebaseerde DDoS-aanvallen die we de afgelopen weken op ons netwerk hebben waargenomen. Alleen al in juli namen L3/4 Mirai-aanvallen toe met 88% en L7-aanvallen met 9 %,” zei Yoachimik.

“Bovendien kunnen we, op basis van het huidige gemiddelde van de Mirai-aanvallen in augustus, verwachten dat L7 Mirai DDoS-aanvallen en andere soortgelijke botnetaanvallen tegen het einde van de maand met 185% zullen toenemen en L3/4-aanvallen met 71%.”

Mirai-botnetaanval treft duizenden thuisrouters, waardoor gebruikers offline zijn

De federale veiligheidsdienst van Duitsland bevestigde dat bijna een miljoen klanten in het land werden getroffen door internetstoringen als gevolg van de aanval.

Lees meer

Tyler Shields, CMO bij JupiterOne, noemde de 17,2 miljoen aanval “aanzienlijk” en vertelde ZDNet dat de mogelijkheid voor een DDoS-aanval om dat niveau van bandbreedte-uitputting te bereiken, betekent dat er een aanzienlijke backend-infrastructuur is van ofwel gecompromitteerde hosts of hosts die zijn geschaald met als enig doel kwaadaardig verkeer te verzenden.

“De enige andere manier om deze bandbreedte te bereiken, is door een enorme infrastructuur te koppelen aan een soort pakketversterkingstechniek. Hoe dan ook, dit is een zinvolle aanval die niet door een willekeurige aanvaller is gegenereerd. groepen die waarschijnlijk groot, goed gefinancierd en toegewijd zijn”, zei Shields.

Howard Ting, CEO van Cyberhaven, voegde toe dat DDoS-aanvallen een groeiend probleem zijn en waarvan we meer zouden mogen verwachten.

Hij merkte op dat botnets, zoals Mirai die de aanval lanceerden, sterk afhankelijk zijn van gecompromitteerde IoT-apparaten en andere onbeheerde apparaten.

“Naarmate het aantal van deze apparaten groeit, groeit ook het potentiële leger voor DDoS-aanvallen”, zei Ting.

Cloudflare

Yoachimik zei dat hun autonome edge DDoS-beveiligingssysteem de 17,2 miljoen aanvallen detecteerde en merkte op dat hun systeem wordt aangedreven door een softwaregedefinieerde denial of service-daemon die ze dosd noemen.

“Een unieke dosd-instantie draait op elke server in elk van onze datacenters over de hele wereld. Elke dosd-instantie analyseert onafhankelijk verkeerssamples die niet in het pad liggen. Door verkeer buiten het pad te analyseren, kunnen we asynchroon scannen op DDoS-aanvallen zonder dat latentie en invloed op de prestaties,” zei Yoachimik.

“DDoS-bevindingen worden ook gedeeld tussen de verschillende dosd-instanties binnen een datacenter, als een vorm van proactief delen van bedreigingsinformatie. Zodra een aanval is gedetecteerd, genereren onze systemen een mitigatieregel met een realtime handtekening die overeenkomt met de aanvalspatronen. regel wordt gepropageerd naar de meest optimale locatie in de tech stack.”

Beveiliging

Kaseya ransomware-aanval: wat u moet weten Surfshark VPN-beoordeling: het is goedkoop, maar is het ook goed? De beste browsers voor privacy Cyberbeveiliging 101: bescherm uw privacy De beste antivirussoftware en apps De beste VPN's voor zakelijk en thuisgebruik De beste beveiligingssleutels voor 2FA Hoe slachtoffers die het losgeld betalen meer aanvallen aanmoedigen (ZDNet YouTube)

Verwante onderwerpen :

Netwerkbeveiliging Tv-gegevensbeheer CXO-datacenters ![]()