![]()

US Cybercom heeft een openbare kennisgeving verzonden waarin IT-teams worden gewaarschuwd dat CVE-2021-26084 — gerelateerd aan Atlassian Confluence — actief wordt uitgebuit.

“Massa-uitbuiting van Atlassian Confluence CVE-2021-26084 is aan de gang en zal naar verwachting versnellen. Patch onmiddellijk als je dat nog niet hebt gedaan – dit kan niet wachten tot na het weekend, “verzond US Cybercom in een tweet op vrijdag voorafgaand aan de Labor Day-weekendvakantie .

Een aantal IT-leiders ging naar sociale media om te bevestigen dat het inderdaad werd uitgebuit.

Atlassian bracht op 25 augustus een advies uit over het beveiligingslek, waarin werd uitgelegd dat het “kritieke beveiligingslek” werd gevonden in Confluence Server en datacenterversies vóór versie 6.13.23, vanaf versie 6.14.0 vóór 7.4.11, vanaf versie 7.5.0 vóór 7.11.6 en vanaf versie 7.12.0 vóór 7.12.5.

“Er bestaat een kwetsbaarheid voor OGNL-injectie waardoor een geverifieerde gebruiker, en in sommige gevallen een niet-geverifieerde gebruiker, willekeurige code kan uitvoeren op een Confluence Server- of Data Center-instantie. Alle versies van Confluence Server en Data Center voorafgaand aan de vaste versies die hierboven worden vermeld, worden beïnvloed door deze kwetsbaarheid”, zei het bedrijf in zijn advies.

Ze drongen er bij IT-teams op aan om te upgraden naar de nieuwste versie van Long Term Support en zeiden dat als dat niet mogelijk is, er een tijdelijke oplossing is.

“Je kunt het probleem oplossen door het onderstaande script uit te voeren voor het besturingssysteem waarop Confluence wordt gehost”, staat in het bericht.

De kwetsbaarheid treft alleen on-premise servers, niet servers die in de cloud worden gehost.

Meerdere onderzoekers hebben geïllustreerd hoe de kwetsbaarheid kan worden misbruikt en hebben proof-of-concepts uitgebracht die laten zien hoe het kan werken.

Bad Packets zei dat ze “massale scan- en exploitactiviteit hebben gedetecteerd van hosts in Brazilië, China, Hong Kong, Nepal, Roemenië, Rusland en de VS die zich richten op Atlassian Confluence-servers die kwetsbaar zijn voor uitvoering van externe code.”

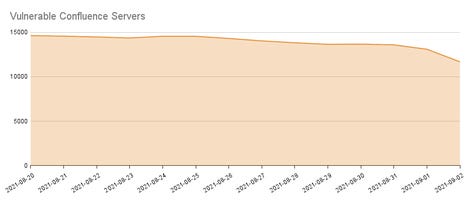

Censys legde in een blogpost uit dat hun team de afgelopen dagen “een kleine verschuiving heeft gezien in het aantal kwetsbare servers dat nog steeds op het openbare internet draait”.

“Op 31 augustus identificeerde Censys 13.596 kwetsbare Confluence-instanties, terwijl op 2 september dat aantal is gedaald tot 11.689 kwetsbare instanties”, aldus Censys.

Het bedrijf legde uit dat Confluence een “wijd verspreide Wiki-service is die voornamelijk wordt gebruikt in collaboratieve bedrijfsomgevingen” en dat het in de afgelopen jaren “de facto de standaard is geworden voor bedrijfsdocumentatie in het afgelopen decennium.”

“Hoewel de meerderheid van de gebruikers de beheerde service uitvoert, kiezen veel bedrijven ervoor om de software on-prem te implementeren. Op 25 augustus werd een kwetsbaarheid in de Confluence-software van Atlassian openbaar gemaakt. Een beveiligingsonderzoeker genaamd SnowyOwl (Benny Jacob) ontdekte dat een niet-geverifieerde gebruiker zou willekeurige code kunnen uitvoeren door zich te richten op HTML-velden die worden geïnterpreteerd en weergegeven door de Object-Graph Navigation Language (OGNL), “zei de blog.

“Ja, dat is dezelfde soort kwetsbaarheid die werd gebruikt bij de Equifax-inbreuk in 2017. Slechts enkele dagen voordat deze kwetsbaarheid openbaar werd gemaakt, toonden onze historische gegevens aan dat het internet meer dan 14.637 blootgestelde en kwetsbare Confluence-servers had. Vergelijk dat met de huidige dag , 1 september, waar Censys 14.701 services identificeerde die zichzelf identificeerden als een Confluence-server, en daarvan draaien 13.596 poorten en 12.876 individuele IPv4-hosts een exploiteerbare versie van de software.”

Een Censys-diagram dat laat zien hoeveel servers nog kwetsbaar zijn.

Censys

“Er is geen manier om dit licht te zeggen: dit is slecht. Aanvankelijk verklaarde Atlassian dat dit alleen misbruikt kon worden als een gebruiker een geldig account op het systeem had; dit bleek onjuist te zijn en het advies is vandaag bijgewerkt om de nieuwe informatie weer te geven Het is slechts een kwestie van tijd voordat we actieve uitbuiting in het wild gaan zien, aangezien er al werkende exploits zijn gevonden die verspreid zijn, “voegde Censys eraan toe.

Yaniv Bar-Dayan, CEO van Vulcan Cyber, vertelde ZDNet dat beveiligingsteams vuur met vuur moeten bestrijden terwijl ze werken aan het prioriteren en verhelpen van deze Confluence-fout.

Aanvallers zouden niet de eersten moeten zijn die scans voor deze exploit automatiseren en hopelijk lopen IT-beveiligingsteams hun tegenstanders voor in het proactief identificeren van de aanwezigheid van deze kwetsbaarheid en nemen ze maatregelen om dit te verminderen, zei Bar-Dayan.

“Gezien de aard van Atlassian Confluence, is er een zeer reële kans dat componenten van het platform aan internet worden blootgesteld”, voegde Bar-Dayan eraan toe.

“Dit betekent dat aanvallers geen interne netwerktoegang nodig hebben om de RCE-kwetsbaarheid te misbruiken. Er is een patch beschikbaar en beheerders moeten deze met extra haast implementeren, terwijl ze ook andere beperkende maatregelen overwegen, zoals ervoor zorgen dat er geen openbare toegang is beschikbaar voor de Confluence Server en services.”

BleepingComputer heeft donderdag bevestigd dat sommige bedreigingsactoren cryptominers installeren op zowel Windows- als Linux Confluence-servers met behulp van de kwetsbaarheid.

Beveiliging

T-Mobile hack: alles wat je moet weten Surfshark VPN review: het is goedkoop, maar is het ook goed? De beste browsers voor privacy Cyberbeveiliging 101: bescherm uw privacy De beste antivirussoftware en apps De beste VPN's voor zakelijk en thuisgebruik De beste beveiligingssleutels voor 2FA De ransomware-dreiging groeit: wat moet er gebeuren om te voorkomen dat aanvallen erger worden? (ZDNet YouTube)

Verwante onderwerpen:

Hardwarebeveiliging Tv-gegevensbeheer CXO-datacenters