![]()

Un “difetto di progettazione” nel protocollo Microsoft Autodiscover è stato oggetto di un'indagine da parte dei ricercatori che hanno scoperto di essere in grado di raccogliere le credenziali del dominio.

Mercoledì, l'AVP della ricerca sulla sicurezza di Guardicore Labs, Amit Serper, ha pubblicato i risultati di un'analisi di Autodiscover, un protocollo utilizzato per l'autenticazione ai server Microsoft Exchange e per configurare l'accesso client.

Ci sono diverse iterazioni del protocollo disponibili per l'uso. Guardicore ha esplorato un'implementazione di Autodiscover basata su POX XML e ha trovato un “difetto di progettazione” che può essere sfruttato per “perdere” richieste Web a domini di individuazione automatica al di fuori del dominio di un utente, purché si trovino nello stesso dominio di primo livello (TLD ).

Per testare il protocollo, il team ha prima registrato e acquistato una serie di domini con un suffisso TLD, tra cui Autodiscover.com.br, Autodiscover.com.cn, Autodiscover.com.fr e Autodiscover.com.uk e così via .

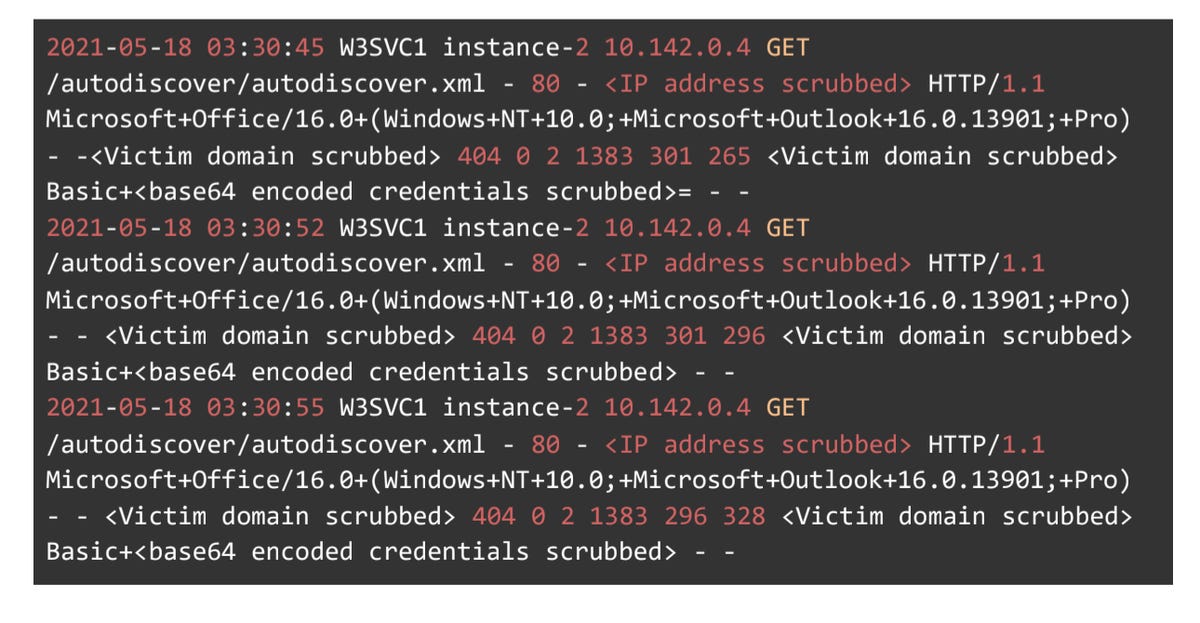

Questi domini sono stati quindi assegnati a un server Web Guardicore e i ricercatori affermano che “stavano semplicemente aspettando l'arrivo di richieste Web per vari endpoint di individuazione automatica”.

La procedura di “back-off” è descritta come la “colpevole” della perdita poiché gli errori nella risoluzione degli URL basati su indirizzi email forniti dall'utente si tradurranno in un “fallimento”:

“Il che significa che il risultato del prossimo tentativo di creare un URL di individuazione automatica sarebbe: http://Autodiscover.com/Autodiscover/Autodiscover.xml”, hanno spiegato i ricercatori. “Ciò significa che chiunque possieda Autodiscover.com riceverà tutte le richieste che non possono raggiungere il dominio originale. […] Con nostra sorpresa, abbiamo iniziato a vedere quantità significative di richieste agli endpoint di individuazione automatica da vari domini, indirizzi IP e client .”

In totale, Guardicore è stata in grado di acquisire 372.072 credenziali di dominio Windows e 96.671 set di credenziali univoci da fonti tra cui Microsoft Outlook e client di posta elettronica tra il 16 aprile e il 25 agosto 2021. Alcuni set sono stati inviati tramite l'autenticazione di base HTTP.

Guardicore

Sono state incluse aziende cinesi, produttori di alimenti, aziende di servizi pubblici, organizzazioni di spedizione e logistica e altro ancora.

“Il problema interessante con una grande quantità di richieste che abbiamo ricevuto è che non c'è stato alcun tentativo da parte del cliente di verificare se la risorsa è disponibile o addirittura esiste sul server prima di inviare una richiesta autenticata”, ha spiegato il team.

Guardicore è stato anche in grado di creare un metodo di attacco basato su un utente malintenzionato che controlla i domini TLD rilevanti che hanno declassato le credenziali inviate loro in sistemi di autenticazione alternativi, come NTLM e OAuth, all'autenticazione di base HTTP.

Serper ha dichiarato a ZDNet che “il difetto del protocollo non è nuovo; siamo stati solo in grado di sfruttarlo su vasta scala”.

Una ricerca passata condotta da Shape Security e pubblicata nel 2017 esplora l'individuazione automatica e il suo potenziale di abuso (.PDF). Tuttavia, il documento si concentra sulle implementazioni di individuazione automatica nei client di posta elettronica mobili.

Guardicore afferma di aver “avviato processi di divulgazione responsabile con alcuni dei fornitori interessati” dall'ultima scoperta.

Per mitigare questo problema, Guardicore afferma che i domini TLD di individuazione automatica devono essere bloccati dai firewall e, quando vengono configurate le impostazioni di Exchange, il supporto per l'autenticazione di base deve essere disabilitato, poiché è “lo stesso che inviare una password in chiaro su il cavo.”

ZDNet ha contattato Microsoft e aggiorneremo quando avremo notizie.

Copertura precedente e correlata

L'ex dirigente di AWS Charlie Bell a capo della nuova organizzazione di sicurezza, conformità, identità e gestione di Microsoft

Tutto ciò che devi sapere sull'hacking di Microsoft Exchange Server

Il Regno Unito e la Casa Bianca incolpano la Cina per l'hacking di Microsoft Exchange Server

Hai un consiglio? Mettiti in contatto in modo sicuro tramite WhatsApp | Segnale al +447713 025 499 o tramite Keybase: charlie0

Argomenti correlati:

Microsoft Security TV Data Management CXO Data Center ![]()