Stad Perth

Afbeelding: Getty Images

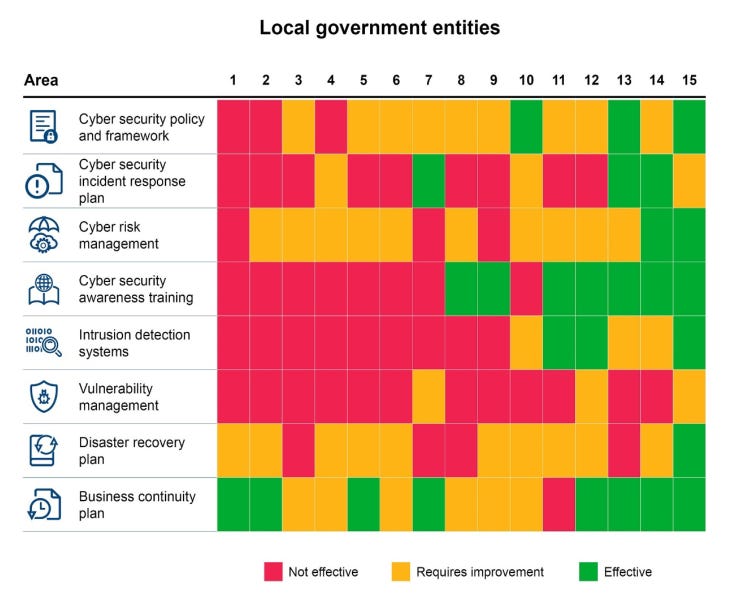

De auditeur-generaal van West-Australië heeft lokale overheidsinstanties (LG) in de staat met harde grens belaagd, nadat ze hadden vastgesteld dat ze niet cyberrisico's goed.

Het resultaat van de audit werd samengevat door twee belangrijke bevindingen die in het auditrapport werden vermeld. De eerste was dat de meeste kwetsbaarheden die tijdens black box-tests werden gevonden, meer dan een jaar oud waren, en in één geval bestond een kwetsbaarheid al anderhalf decennium.

“We hebben de openbaar toegankelijke IT-infrastructuur van de gecontroleerde LG-entiteiten getest en kwetsbaarheden van verschillende soorten, ernst en leeftijd gevonden. De kwetsbaarheden omvatten de openbaarmaking van technische informatie, verouderde software, gebrekkige of zwakke versleuteling, onveilige softwareconfiguratie en wachtwoorden verzonden in leesbare tekst via internet', staat er.

“44% van de kwetsbaarheden was van kritieke en hoge ernst, met nog eens 49% van gemiddelde ernst.

“Bekende kritieke en zeer ernstige kwetsbaarheden zijn over het algemeen gemakkelijk te misbruiken en stellen LG-entiteiten bloot aan een verhoogd risico op compromittering.”

Dit is niet goed

Afbeelding: Office of the Auditor General for Western Australia

De AG ontdekte dat verouderde software verantwoordelijk was voor 55% van de kwetsbaarheden, gevolgd door zwakke of gebrekkige encryptie bij 34% en een onveilige configuratie bij 8% van de kwetsbaarheden.

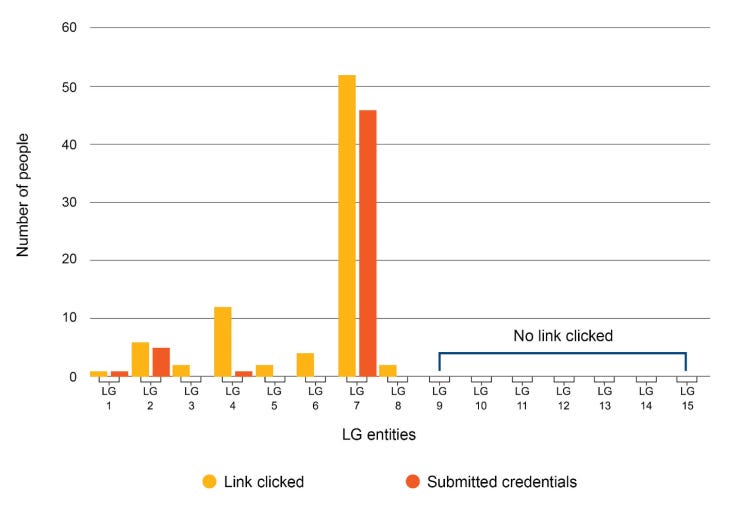

De tweede belangrijke bevinding was een phishing-test, die gebruikers naar een pagina leidde die hen om inloggegevens vroeg. Bij één entiteit hebben meer dan 50 mensen op de link geklikt en ongeveer 45 hebben inloggegevens ingediend. Dit was het resultaat van het feit dat een van de mensen die voor de phishing-test waren geselecteerd, deze doorstuurde naar ander personeel en externe contacten.

De AG zei dat het door die ene voorwaartse actie 29 extra personeelsreferenties kon verzamelen die buiten het beoogde testbereik vielen, en 15 referenties van degenen buiten de entiteit.

Het aantal verzamelde klikken en inloggegevens was ongeveer 5 tot 10 keer hoger dan het op één na hoogste aantal van een gecontroleerde entiteit.

“[Dit] laat zien dat mensen over het algemeen vertrouwen hebben in en eerder reageren op e-mails van bekende contacten”, aldus het rapport.

Dit is slecht

Afbeelding: Bureau van de auditeur-generaal voor West-Australië < /figuur>

Meer in het algemeen stelt het rapport dat de entiteiten geen rekening hebben gehouden met de risico's van malware en ransomware, datalekken, inclusief hergebruik van inloggegevens gevonden bij andere datalekken, ongeautoriseerde toegang tot systemen of netwerken door een externe aanval, diefstal van IT-apparaten en risico's van de toeleveringsketen/cloud van derden.

Twee entiteiten bleken sinds 2015 geen penetratietest te hebben ondergaan, terwijl één entiteit dat nooit heeft gedaan.

Bij het uitvoeren van zijn tests ontdekte de auditeur-generaal dat slechts drie entiteiten systemen hadden om gesimuleerde aanvallen te detecteren en te blokkeren, terwijl negen niet detecteerden of reageerden, en drie duurden twee weken om te detecteren en pas toen de aanvallen toenamen omhoog. De laatste 12 entiteiten hadden inbraakdetectiesystemen, maar hadden geen processen om de gegenereerde informatie tijdig te bekijken, aldus de AG.

Yikes!

Afbeelding: kantoor van de auditeur-generaal voor West-Australië

Er werden zeven aanbevelingen gedaan om de cyberhouding van de entiteiten te verbeteren, die volgens de AG “algemeen aanvaard” waren, en de meeste hadden verbeteringen aangebracht tijdens het auditproces.

“Entiteiten moeten rekening houden met de principes van goede praktijken in de Australian Government Information Security Manual en de Essential Eight-controles om systemen en informatie te beschermen”, aldus het rapport.

“Hoewel herstelwerkzaamheden een investering van tijd en geld vergen, is ondersteuning van het senior management even belangrijk om de volwassenheid van cyberbeveiliging te verbeteren.”

Gerelateerde dekking

Telstra's grootste cyberzorg betreft bedrijven met standaard omgevingen van één leverancier beveiliging kritieke technologie supply chain VS, VK en Australië pin Iran voor het exploiteren van Fortinet en Exchange-gaten Australië | Beveiliging TV | Gegevensbeheer | CXO | Datacenters