Martin Brinkmann 3. desember 2021 Sikkerhet| 1

Det er en 0-dagers sårbarhet for Windows, kalt InstallerFileTakeOver, som Microsoft ennå ikke har tatt tak i. Sårbarheten ble oppdaget av Abdelhamid Naceri, en sikkerhetsforsker, som allerede i år oppdaget to andre 0-dagers sårbarheter i Windows.

Vi nevnte sårbarheten i slutten av november 2021 allerede her på denne siden. Problemet ble ikke korrigert den gang, og Microsoft har ennå ikke gitt ut en sikkerhetsoppdatering som adresserer sikkerhetsproblemet.

Micro-patching-selskapet 0Patch ga ut en gratis patch for problemet denne uken som er tilgjengelig for alle brukere. Mikropatchen som 0Patch ga ut er tilgjengelig for følgende operativsystemer:

ANNONSE

- Windows 10 versjon 1709 til 21H1.

- Windows 7 ESU

- Windows Server 2012, 2012 R2, 2016, 2019.

- Windows Server 2008 R2 ESU

0Patch bemerker at ikke-ESU Windows 7 og Windows Server 2012-installasjoner ikke påvirkes av sikkerhetsproblemet. Windows Server 2022 og Windows 11 er sannsynligvis også påvirket, men ikke offisielt støttet av selskapet ennå (derav ingen oppdatering). Windows 8.1 ble ikke analysert på grunn av lav interesse for den bestemte versjonen av Windows.

Sårbarheten utnytter tilbakerullingsfiler som Windows Installer oppretter under installasjonen. Den lagrer filer som slettes eller endres under installasjonsprosessen, for å tillate tilbakeføringer. Tilbakerullingsfilen opprettes i systemkataloger og flyttes deretter til en midlertidig mappe i brukerens katalog.

Naceri oppdaget at en symbolsk lenke kan plasseres på stedet, slik at RBF-filen flyttes til et annet sted. Den symbolske lenken peker til en fil på systemet som deretter gjøres tilgjengelig for brukeren, forutsatt at det lokale systemet har skrivetilgang til den.

Siden Windows Installer kjører som lokalt system, kan enhver fil skrivbart av lokalt system kan overskrives og gjøres skrivbart av den lokale brukeren.

ANNONSE

Mikropatchen som 0Patch har opprettet sjekker om destinasjonen for tilbakerullingsfiloperasjonen inneholder veikryss eller koblinger. Operasjonen blokkeres hvis det er tilfelle, eller tillatt på annen måte.

Patching av systemer med 0Patch-mikropatcher krever en gratis konto hos 0Patch Central og installasjon og registrering av 0Patch Agent fra selskapet. Patchen brukes automatisk, en omstart er ikke nødvendig.

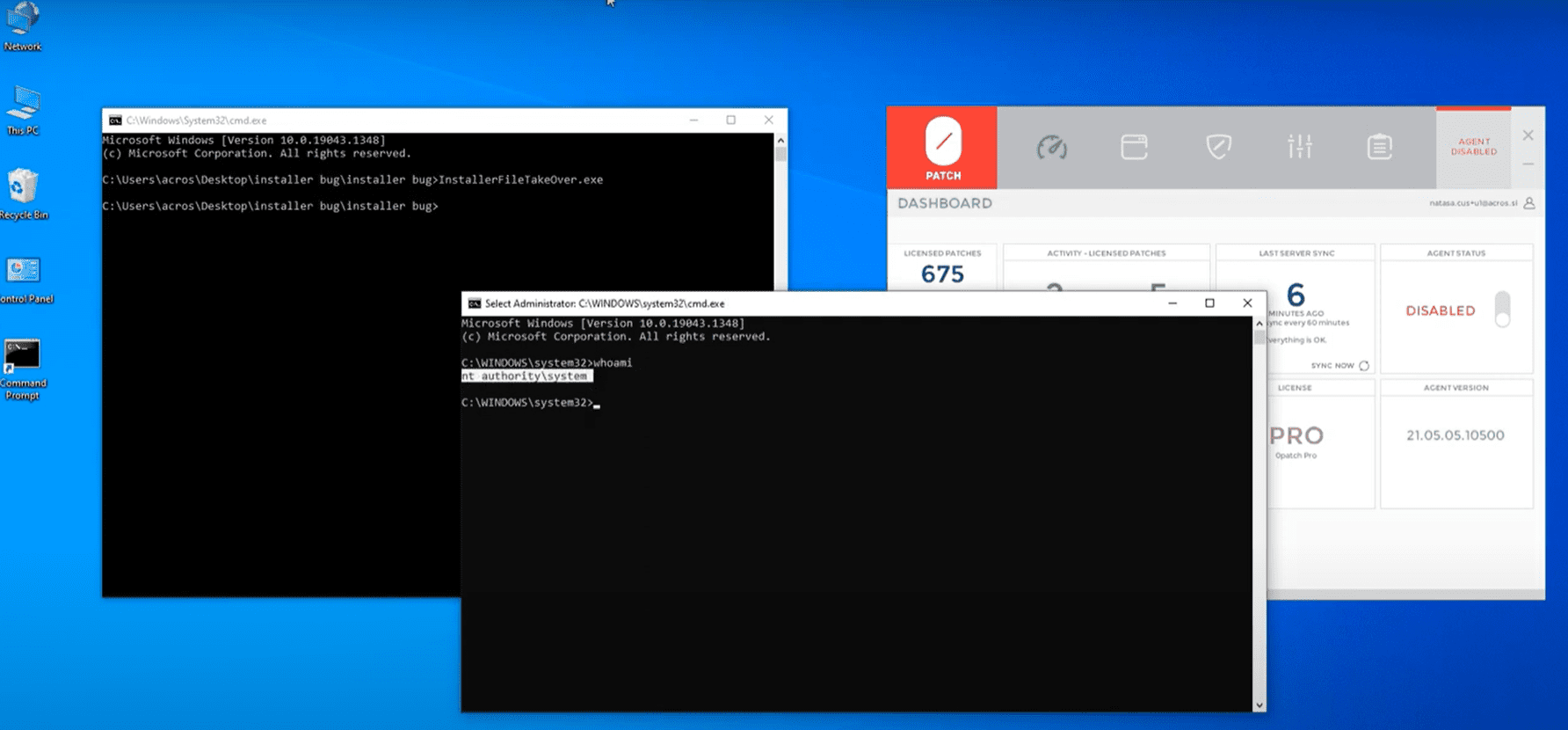

Her er en demovideo som 0Patch publiserte på YouTube:

ADVERTISEMENT

Her er videoen av mikropatchen vår i aksjon. Uten mikropatchen fungerer exploit og et kommandolinjevindu startes som lokalt system; med mikropatchen bestemmer koden vi korrigerer i msi.dll at destinasjonsbanen inneholder en symbolsk lenke, avbryter filflyttingen og utløser en “Exploit blocked”-hendelse.

Sjekk ut 0Patchen blogg for ytterligere detaljer.

Nå du: hvordan håndterer du uopprettede sårbarheter?

ANNONSE