Das Jahr hat nicht gut gewesen, für den Lenovo so weit. Nach der Nachricht brach im Februar, dass das Unternehmen geliefert einige Ihrer computer-Systeme mit adware und problematischen root-Zertifikat, schien es unwahrscheinlich, dass ein großer Vorfall, wie würde dies wieder passieren.

Letzten threads auf Reddit und Hacker News zeigen, dass Lenovo verwendet ein Dienstprogramm, es nennt Lenovo-Service-Engine im BIOS einige Produkte, die heruntergeladene Programm ” OneKey-Optimierer-Benutzer-Systemen und gesendet “nicht-persönlich identifizierbare system Daten” auf Lenovo-Servern.

Was macht diese besonders besorgniserregend ist, dass Windows-Dateien überschrieben wurden, die auf Booten, die Dateien wurden Hinzugefügt, um die Windows-system32-Verzeichnis, und, dass ein Dienst eingerichtet wurde das system zur übertragung der Daten auf Lenovo.

Die gesammelten Daten, laut Lenovo, besteht aus Maschinentyp und-Modell, ein system UUID, region und Datum. Sobald die Daten übertragen wurden, erfolgreich in den Dienst automatisch deaktiviert auf dem system.

Da das tool basiert im BIOS, es wird seine Arbeit tun, auch wenn der Lenovo-Rechner ist formatiert und Windows installiert ist sauber danach.

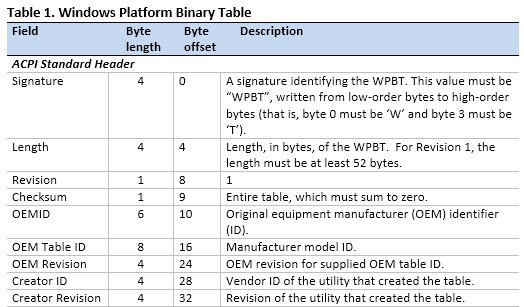

Sicherheitslücken wurden entdeckt im Lenovo-Implementierung, die das Unternehmen bekannt waren, nicht im Einklang mit Microsofts Sicherheits-Richtlinien für die Windows-Plattform, die Binäre Tabelle.

Aber was ist die Windows-Plattform-Binär-Tabelle?

Die WPBT ist eine Feste Advanced Configuration and Power Interface (ACPI) – Tabelle, mit der boot-firmware zu versorgen Windows mit Plattform binäre, die das Betriebssystem ausführen können.

[..]

Es wird erwartet, dass die binären Spitzen, von den WPBT ist Teil der boot-firmware-ROM-image. Der binären können beschattet werden, im physischen Speicher als Teil der ersten bootstrap-von der boot-firmware, oder kann es geladen werden in den physischen Speicher erweiterbar-boot-firmware-code vor Ausführung eines Betriebssystem-code.

Die betroffenen Produkte (gemäß diesem news-post)

Lenovo Notebooks: Flex 2 Pro 15 (Broadwell), Flex 2 Pro 15 (Haswell), Flex 3 1120, Flex 3 1470/1570, G40-80/G50-80/G50-80 Touch, S41-70/U41-70, S435/M40-35, V3000 , Y40-80, Yoga 3 11 , Yoga 3 14, Z41-70/Z51-70, Z70-80/G70-80

Lenovo Desktop: A540/A740, B4030, B5030, B5035, B750, H3000, H3050, H5000, H5050, H5055 Horizon 2 27, Horizon 2e(Yoga-Home 500), Horizon 2S, C260, C2005, C2030, C4005, C4030, C5030,

X310(A78), X315(B85)

Lenovo Desktop (China): D3000, D5050, D5055, F5000, F5050, F5055, G5000, G5050, G5055, YT A5700k, YT A7700k, YT M2620n, YT M5310n, YT M5790n, YT M7100n, YT S4005, YT S4030, YT S4040, YT S5030

Das Update

Lenovo veröffentlicht BIOS-updates für die betroffenen Produkte, deaktivieren Sie die Lenovo-Service-Engine und einem Werkzeug entfernt werden, Dienste und Dateien auf Systemen mit Windows 7, Windows 8 und 8.1 und Windows 10.

Das removal tool führt die folgenden Operationen auf den betroffenen Systemen:

- Stoppt die LSE-service

- Löscht alle Dateien installiert, die von der LSE-Modul, die zählen C:windowssystem32wpbbin.exe,

C:windowssystem32LenovoUpdate.exe, C:windowssystem32LenovoCheck.exe - Reparatur autocheck-Dateien in Windows

- Deaktiviert die UEFI-variable, die es ermöglicht, LSE, wenn das system mit Windows 8, 8.1 oder 10 im UEFI-Modus

Downloads werden auf der Lenovo-support-website.

Schlusswort

Dies ist Lenovo der zweite große Sicherheits-Zwischenfall in diesem Jahr, dass wirkt sich auf den Produkten des Unternehmens. Während einige Kunden haben möglicherweise eine Linie gezogen, früher in diesem Jahr, als der erste Unfall geschehen ist, ist es wahrscheinlich, dass andere tun, so dass nach diesem zweiten Vorfall.

Jetzt Sie: Haben Sie kaufte sich Lenovo in der Vergangenheit? Werden Sie in Zukunft tun?