KeePass 2.35 ist die nächste version des beliebten Passwort-manager, der Einführung einer neuen version der KDBX-Datei-format und Verbesserungen in puncto Sicherheit unter anderem.

KDBX Datei-format, dass KeePass verwendet für die Speicherung von Informationen auf dem Gerät. Die Version 4 von KDBX bietet Verbesserungen und neue Funktionen.

KeePass verwenden das neue format irgendwann, aber zunächst nur, wenn bestimmte Voraussetzungen erfüllt sind. Dies geschieht, um zu geben, die Häfen von KeePass Zeit zu aktualisieren Ihre Versionen der software unterstützen das neue format.

Im Grunde, keine der folgenden Bedingungen müssen erfüllt sein:

- KeePass verwendet einen anderen Schlüssel Ableitung Funktion als AES-KDF (der default und nur im KDBX 3.1).

- Plugins Anfrage zum speichern von benutzerdefinierten header-Daten in die KDBX-Datei.

- Plugins Anfrage zum speichern von benutzerdefinierten Daten, die in einem Eintrag oder einer Gruppe.

Wenn keine der Bedingungen erfüllt sind, KeePass 2.35 wird im neuen Datei-format automatisch.

KeePass 2.35 und dessen Verbesserungen in puncto Sicherheit

Wohl die größte änderung aus der Sicht der Sicherheit, ist die Unterstützung für die key-derivation-Funktion Argon2.

Der Algorithmus gewann die Passwort Hashing Competition gegen 23 Kandidaten. Beginnend mit KeePass 2.35 Benutzer der software können schalten Sie die key-derivation-Funktion von AES-KDF zu Argon.

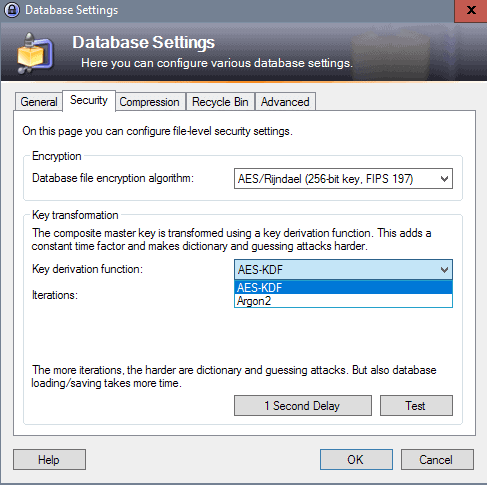

- Öffnen Sie KeePass 2.35 oder später.

- Wählen Sie Datei > Datenbank > Datenbank-Einstellungen.

- Wechseln Sie zu der Registerkarte “Sicherheit”.

- Suchen Sie “key derivation function” auf dem Bildschirm. Sie können wechseln, um Argon2 (und zurück zur AES-KDF) mit einem Klick auf das Menü.

Sobald Sie ausgewählt haben, Argon2 als Schlüssel Ableitung Funktion zusätzliche Parameter verfügbar. Ändern Sie ggf. die Anzahl der Iterationen, Speicher und Parallelität.

Sie kann sich erhöhen, Iterationen und Speicher, um Wörterbuch-und brute-force-Attacken schwieriger, aber Datenbank laden und speichern kann mehr Zeit in Anspruch nehmen.

Sie können verwenden Sie die Schaltfläche “test” um zu testen, neue Werte, die Sie eingeben. KeePass läuft, testet und zeigt die Zeit, die es braucht, um zu transformieren, einen Schlüssel in ein kleines Fenster danach.

Einige Beispiele, die auf einem Gerät mit Intel Core i7-6700k CPU und 32 Gigabyte ram.

- Iterationen 2, Memory 1, Parallelität 2: 0.003 Sekunden

- Iterationen 2, Speicher-250, – Parallelität 2: 2.97 Sekunden

- Iterationen 10, Speicher 2000, Parallelität 2: 25.257 Sekunden

- Iterationen 10, Speicher 2000, Parallelität 4: 15.601 Sekunden

Der wesentliche Vorteil der Argon2 über AES-KDF ist, dass es eine bessere Beständigkeit gegen die GPI – /ASIC-cracking-Angriffe.

KeePass’ Argon2 Umsetzung unterstützt alle Parameter, die definiert sind in der offiziellen Spezifikation, sondern nur die Anzahl der Iterationen, die der Größe des Arbeitsspeichers und der Grad der Parallelität kann durch den Anwender konfiguriert werden in den Datenbank-Einstellungen-dialog. Für die anderen Parameter, KeePass wählt sinnvolle Voreinstellungen: 256-bit-salt wird generiert, indem ein CSPRNG jedes mal, wenn eine Datenbank gespeichert ist, wird die tag-Länge von 256 bit, keine geheimen Schlüssel oder die zugehörigen Daten. Alle Versionen von Argon2d (1.0 bis 1.3) werden unterstützt; KeePass verwendet die neueste version 1.3 standardmäßig.

Andere KeePass KDBX 4.x änderungen

Neben der Unterstützung für den Argon2, KDBX 4.x Einführung einer Reihe von Verbesserungen und Veränderungen, die nachstehend kurz umrissen:

- Verbesserte header-Authentifizierung — KDBX 4 verwendet HMAC-SHA-256 anstelle des SHA-256-header-Authentifizierung. Dies bietet zahlreiche Vorteile, einer ist, dass KeePass kann überprüfen Sie die Kopfzeile, bevor das entschlüsseln der restlichen Daten.

- Verbesserte Daten-Authentifizierung — Ähnlich, KDBX 4 verwendet HMAC-SHA-256 statt SHA-256 für die Daten-block-Authentifizierung, die als sicherer und ermöglicht KeePass, um die Authentizität von Daten zu blockieren, bevor Sie versuchen, es zu entschlüsseln.

- Plugins erweitern können, die KDBX 4 header hinzufügen kann, andere wichtige Funktionen Ableitung zu KeePass 2.35 und später, und speichern Sie benutzerdefinierte Daten in die Einträge und Gruppen.

- Die ChaCha20 – Verschlüsselungsalgorithmus wird unterstützt mit einer 256-bit-Schlüssel und 96-bit-nonce.

- Innere Header – Verbesserungen, die Reduzierung der Größe der Datenbank und der Verbesserung der lade-und Speicherleistung.

Weitere Informationen zu dem neuen format sind auf der KeePass-website. Es ist noch nicht klar, wenn die KeePass 2.35 veröffentlicht werden.

Jetzt Sie: Was ist Ihr nehmen auf die Verbesserungen?