von Martin Brinkmann am März 05, 2019 in Sicherheit – 3 Kommentare

Microsoft veröffentlicht das Unternehmen den Security Intelligence Report für das Jahr 2018 vor kurzem, die Sicherheit der Daten-Analyse bietet einen Einblick in die wichtigsten Bedrohungstypen im Jahr 2018.

Kurz gesagt: ransomware ist auf einen Rückgang, phishing ist auf dem Vormarsch, crypto-mining weit verbreitet ist, software supply chains sind ein Risiko, und insgesamt malware sank im Jahr 2018.

Phishing

Phishing bleibt eine der top-Angriffsvektoren zu liefern böswilligen zero-day-Nutzlasten, um Benutzer, und Microsoft hat sich weiter zu verhärten gegen diese Angriffe mit zusätzlichen anti-phishing-Schutz, Erkennung, Untersuchung und Reaktion Fähigkeiten, die helfen, sichere Benutzer

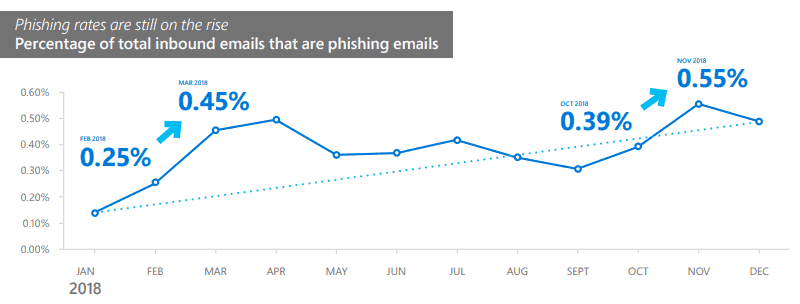

Phishing-Nachrichten stieg um 250% zwischen Januar und Dezember 2018 laut Microsoft. Das Unternehmen gescannt, die mehr als 470 Milliarden E-Mail-Nachrichten, die für malware-und phishing-monatlich im Jahr 2018.

Phishing-Methoden entwickelt, eine weitere im Jahr 2018. Microsoft stellt fest, dass die Angreifer verwenden ausgefeilte Methoden, um Angriffe stärker. Die Zeiten der Verwendung von einfachen URL, domain oder IP-Adressen zum senden von E-Mails sind längst vorbei, als die Angreifer bewegt, um “eine abwechslungsreiche Infrastruktur mit mehreren points of attack”.

Die Art von phishing-Kampagnen verändert. Angreifer verwenden verschiedene Lieferung umfasst und Zeitpläne, und verlassen sich mehr auf die Verwendung der gehosteten Infrastruktur und cloud-services in Ihre Angriffe, um die Erkennung schwierig.

Verschiedene phishing-Arten

- Domain-spoofing-E-Mail-Nachricht Domäne ist eine exakte übereinstimmung der zu erwartenden domain-Namen,

- Domain-Identitätswechsel – — E-Mail-Nachricht, die domain sieht ähnlich aus wie die erwartete domain-Namen.

- Benutzer — Identitätswechsel Identitätswechsel eine Vertrauenswürdige user.

- Text Köder — text, der aussieht, als wenn es kommt von einer seriösen Quelle.

- Berechtigung phishing-links — E-Mail-links zu einer Seite sieht legitim.

- Phishing-Anhänge — der phishing-E-Mail enthält eine Anlage, die mit böswilliger Nutzlast.

- Links zu fake-cloud-storage-Standorte — bittet die Benutzer Berechtigungen zu erteilen oder sich anmelden, um Zugriff auf cloud-Inhalte.

Ransomware

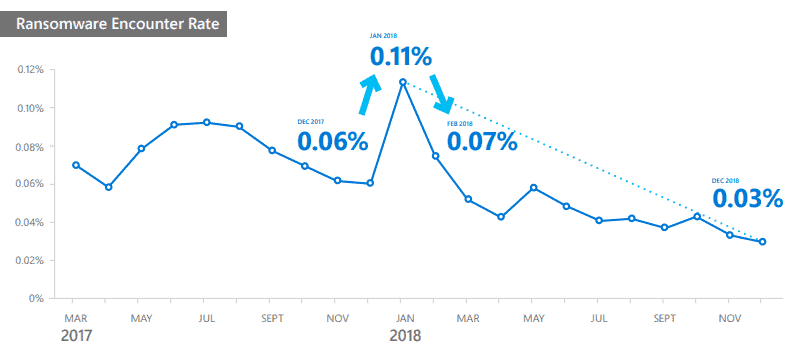

Der Rückgang der ransomware Begegnungen war zum Teil aufgrund der verbesserten Erkennung und Bildung, die es einem Angreifer schwieriger, davon zu profitieren. Als ein Ergebnis, können die Angreifer begannen, Ihre Anstrengungen zu verlagern, Weg von ransomware Ansätze wie kryptogeld Bergbau, die verwendet Opfer ” computing-Ressourcen, um digitales Geld für die Angreifer.

Erkannt ransomware-Angriffe sank von rund 60% zwischen März 2017 und Dezember 2018. Microsoft schlägt vor, dass Benutzer und Organisation Sensibilisierung und verbesserten Schutz vor und erkennen von Optionen spielten eine Rolle in den Niedergang.

Kryptogeld Mining

In 2018 soll das Durchschnittliche weltweite monatliche kryptogeld Münze mining-Begegnung lag bei 0,12 Prozent, im Vergleich zu nur 0,05 Prozent für ransomware

Der Wandel zu begegnen Münze mining Angriffe war mehr als zwei mal so hoch wie die Begegnung mit ransomware im Jahr 2018. Die Durchschnittliche weltweite kryptogeld Münze mining-encounter-rate 0,12% im Jahr 2018.

Ein wesentlicher Faktor, der eine Rolle spielte, war der Anstieg der in-browser-mining-Operationen; diese erfordern keine Benutzereingaben und funktionieren auf den meisten setups out of the box (Blockierung von JavaScript ist eine wirksame option).

Supply-Chain-Kompromiss

Die erste große software-supply-chain-attack Vorfall 2018 ereignete sich am 6. März, wenn Windows Defender ATP blockiert eine massive Kampagne zu liefern Dofoil trojan (auch bekannt als Rauch-Loader). Die massiven malware-Kampagne verfolgt wurde, zu einem vergifteten peer-to-peer-Anwendung.

Supply-chain-Angriffe konzentrieren sich auf die angreifenden Entwicklung oder update-Prozesse “einbinden eine manipulierte Komponente” in legitimen Anwendungen oder aktualisieren von Paketen.

Incident-Beispiele:

- Dofoil trojan mining im März 2018.

- Gefährdet Chrome-Erweiterungen, die installiert malware.

- Gefährdet Linux-repositories.

- Bösartigen WordPress-plugins.

- Bösartige Docker-images.

- Manipulierte Skripte.

Malware im Jahr 2018

Die fünf Standorte mit den höchsten malware-Begegnung raten während der Januar–Dezember 2018 Zeit waren äthiopien (26.33% Durchschnittliche monatliche encounter-rate), Pakistan (18.94), palästinensische Gebiete (17.50), Bangladesch (16.95), und Indonesien (16.59), von denen alle hatten eine Durchschnittliche monatliche encounter-rate von ungefähr 16.59 Prozent oder höher während der Dauer

Malware Begegnung Preisen sank von einem hoch bei über 7% im Jahr 2017 “nur oben” von 4% in den Ende 2018.

Jetzt Sie: Welche Erfahrungen haben Sie im Jahr 2018?