da Martin Brinkmann il 25 aprile, 2019 in Windows – Nessun commento

Microsoft ha pubblicato un progetto di base di protezione per Windows 10 versione 1903, il Maggio 2019 Update e Windows Server 2019 (v1903).

Mentre è possibile scaricare la bozza e passare attraverso di essa, parola per parola, è possibile anche la testa verso il Microsoft Security Guidance blog, se siete interessati solo alle cose che hanno cambiato rispetto alle previsioni di protezione per le versioni precedenti di Windows.

Il post mette in evidenza otto variazioni, in particolare, e almeno uno potrebbe rendere la vita degli utenti di computer più conveniente. Microsoft è sceso di scadenza della password politiche che richiedono frequenti cambi di password da le previsioni di protezione per Windows 10 versione 1903 e Windows Server 1903.

Ho lavorato in ESSO il supporto per un gran finanziario tedesco organizzazione più di 15 anni fa. Le politiche di sicurezza sono stati fissati a standard molto alti e una delle più dolorose politiche è stata l’esecuzione di modifiche delle password regolare. Non ricordo l’esatto intervallo ma è successo più volte all’anno e regole dettate che si dovesse scegliere una password sicura, non poteva ri-utilizzare una qualsiasi delle parti di password, e ha dovuto seguire alcune linee guida per quanto riguarda la scelta della password.

Questo ha portato molte richieste di supporto da parte di dipendenti che non riusciva a ricordare la propria password, e altri la scrittura del nuovo password giù perché non li ricordo.

Microsoft spiega il motivo dietro la caduta della scadenza della password politiche in un post del blog. Microsoft cita gli stessi problemi che ho avuto quando ho lavorato in:

Quando gli esseri umani scegliere la propria password, troppo spesso non sono facili da indovinare o prevedere. Quando gli esseri umani sono assegnate, o costretti a creare le password che sono difficili da ricordare, troppo spesso ti scriverle in cui gli altri possono vedere. Quando gli esseri umani sono costretti a cambiare le loro password, troppo spesso faranno un piccolo e prevedibile alterazione della loro password esistenti, e/o di dimenticare la loro nuova password.

Microsoft osserva che la scadenza password politiche di aiuto nei confronti di un singolo scenario solo: quando le password sia compromessa. Se la password non venga compromesso, non c’è bisogno di cambiare la password regolarmente.

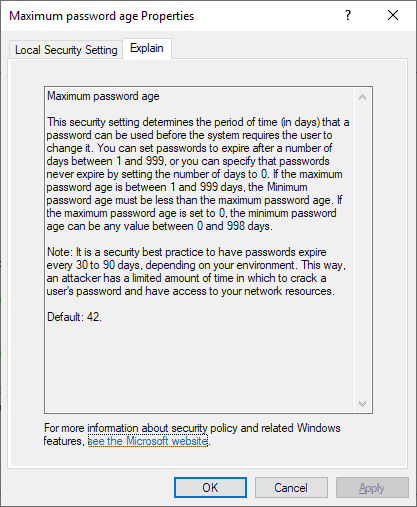

Il periodo di tempo predefinito per la scadenza delle password è stata impostata a 60 giorni, e il Windows di default è di 42 giorni. Si era di 90 giorni precedenti linee di base; che è un tempo lungo e non molto efficace sia come password compromessa non può essere modificato per diverse settimane o addirittura mesi, in modo che un utente malintenzionato potrebbe utilizzare per quel periodo.

Periodico di scadenza della password, è un’antica e obsoleta di mitigazione di valore molto basso, e noi non crediamo che sia utile per la nostra previsione di applicare qualsiasi valore specifico.

Microsoft osserva che altre pratiche di sicurezza a migliorare la sicurezza in modo significativo anche se non sono nella linea di base. L’autenticazione a due fattori, il monitoraggio di insolito attività di accesso, o l’applicazione di una “lista nera” delle password sono citati da Microsoft in modo esplicito.

Altre modifiche che sono degne di nota:

- Eliminazione forzata disattivazione del built-in di Windows administrator e Guest account.

- Eliminazione di specifici crittografia unità BitLocker e metodi di crittografia a livello di impostazioni.

- La disattivazione di multicast di risoluzione del nome.

- La configurazione di “Lasciare che le applicazioni per Windows, attivare con la voce, mentre il sistema si è bloccato”.

- Abilitando l’opzione “Abilita svchost.exe opzioni di mitigazione” della politica.

- Eliminazione di File Explorer “spegnere Prevenzione dell’Esecuzione dei Dati per Explorer” e “spegnere mucchio di terminazione sulla corruzione”.

- Limitare il NetBT tipo di nodo per il nodo P, impedisce l’utilizzo di broadcast per registrare o risolvere i nomi, anche per mitigare il server spoofing minacce.

- Aggiunta raccomandato impostazioni di controllo per il servizio di autenticazione Kerberos.

Ora: Qual è la tua opinione su scadenza della password politiche?