par Martin Brinkmann le 22 juillet 2021 dans Windows 10, Windows 11 – Pas de commentaires

Plus tôt cette semaine, des chercheurs en sécurité ont découvert une vulnérabilité dans les versions récentes du système d'exploitation Windows de Microsoft qui permet aux attaquants d'exécuter du code avec des privilèges système s'il est exploité avec succès.

Les listes de contrôle d'accès (ACL) trop permissives sur certains fichiers système, y compris la base de données Security Accounts Manager (SAM), sont à l'origine du problème.

Un article sur le CERT fournit des informations supplémentaires. Selon elle, le groupe BUILTIN/Users reçoit l'autorisation RX (Read Execute) pour les fichiers dans %windir%system32config.

Si des clichés instantanés de volume (VSS) sont disponibles sur le lecteur système, les utilisateurs non privilégiés peuvent exploiter la vulnérabilité pour des attaques pouvant inclure l'exécution de programmes, la suppression de données, la création de nouveaux comptes, l'extraction de hachages de mot de passe de compte, l'obtention de clés d'ordinateur DPAPI, etc.

Selon le CERT, les clichés instantanés VSS sont créés automatiquement sur les lecteurs système avec 128 Go d'espace de stockage ou plus lorsque les mises à jour Windows ou les fichiers MSI sont installés.

Les administrateurs peuvent exécuter des clichés instantanés de la liste vssadmin à partir d'un invite de commande pour vérifier si des clichés instantanés sont disponibles.

Microsoft a reconnu le problème dans CVE-2021-36934, a classé la gravité de la vulnérabilité comme importante, la deuxième note de gravité la plus élevée, et a confirmé que les installations de Windows 10 versions 1809, 1909, 2004, 20H2 et 21H1, Windows 11 et Windows Server sont affecté par la vulnérabilité.

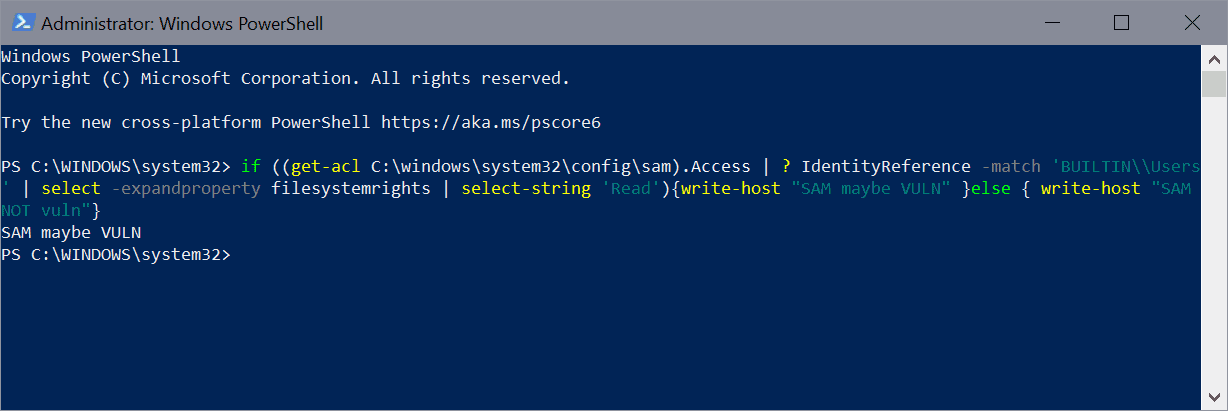

Testez si votre système peut être affecté par HiveNightmare

- Utilisez le raccourci clavier Windows-X pour afficher le menu “secret” sur la machine.

- Sélectionnez Windows PowerShell (admin).

- Exécutez la commande suivante : if ((get-acl C:windowssystem32configsam).Access | ? IdentityReference -match 'BUILTIN\Users' | select -expandproperty filesystemrights | select-string 'Read'){write-host “SAM peut-être VULN” }else { write-host “SAM NOT vuln”}

Si “Sam peut-être VULN” est renvoyé, le système est affecté par la vulnérabilité (via l'utilisateur Twitter Dray Agha)

Voici une deuxième option pour vérifier si le système est vulnérable aux attaques potentielles :

- Sélectionnez Démarrer.

- Tapez cmd

- Sélectionnez l'invite de commande.

- Exécutez icacls %windir%system32configsam

- Sélectionnez Démarrer

- Tapez cmd.

- Sélectionnez Exécuter en tant qu'administrateur.

- Confirmez l'invite UAC.

- Exécutez icacls %windir%system32config*.* /inheritance:e

- vssadmin delete shadows /for=c: /Quiet

- vssadmin list shadows

ol>

Un système vulnérable inclut la ligne BUILTINUsers:(I)(RX) dans la sortie. Un système non vulnérable affichera un message « accès refusé ».

Solution pour le problème de sécurité HiveNightmare

Microsoft a publié une solution de contournement sur son site Web pour protéger les appareils contre les exploits potentiels.

Les administrateurs peuvent activer l'héritage ACL pour les fichiers dans %windir%system32config selon Microsoft.

La commande 5 active l'héritage ACL. La commande 6 supprime les clichés instantanés existants et la commande 7 vérifie que tous les clichés instantanés ont été supprimés.

Maintenant, vous : votre système est-il affecté ?