![]()

De operators achter de REvil ransomware-groep zijn weer opgedoken nadat ze naar verluidt de winkel hadden gesloten na de wijdverbreide aanval op Kaseya die op 4 juli duizenden slachtoffers maakte.

Beveiligingsonderzoekers zeiden dat alle donkere websites voor de productieve ransomware-groep – inclusief de betalingssite, de openbare site van de groep, de 'helpdesk'-chat en hun onderhandelingsportaal – op 13 juli offline gingen nadat de Kaseya-aanval wereldwijd werd veroordeeld en harde dreigementen van Amerikaanse wetgevers.

De Amerikaanse president Joe Biden sprak na de aanval persoonlijk met de Russische president Vladmir Poetin, en velen schreven de sluiting van REvil toe aan het gesprek, waarin Biden Poetin onder druk zette over ransomware-aanvallen die afkomstig waren van Russische bodem.

Ondanks het gesprek ontkenden zowel de Amerikaanse autoriteiten als Russische functionarissen enige betrokkenheid bij de verdwijning van REvil in juli.

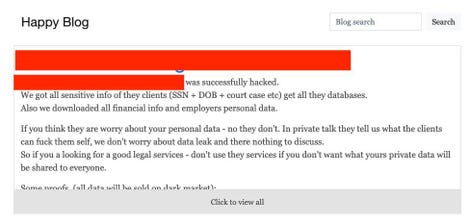

Maar tientallen beveiligingsonderzoekers gingen dinsdag naar sociale media om aan te tonen dat de Happy Blog van de groep en andere sites die verbonden zijn met REvil was weer boven water gekomen. Bleeping Computer meldde dat het nieuwste bericht afkomstig was van een slachtoffer dat op 8 juli werd aangevallen.

Beveiligingsonderzoekers van Recorded Future en Emsisoft bevestigden allebei dat een groot deel van de infrastructuur van de groep weer online was.

Ransomware-expert Allan Liska vertelde ZDNet dat de meeste mensen verwachtten dat REvil zou terugkeren, maar met een andere naam en een nieuwe ransomware-variant.

“Het werd zeker een tijdje hot voor hen, dus moesten ze de wetshandhaving laten afkoelen. Het probleem (voor hen) is dat, als dit echt dezelfde groep is, ze dezelfde infrastructuur gebruiken, ze niet echt een afstand hebben gekocht van wetshandhavers of onderzoekers, waardoor ze weer in het vizier komen van letterlijk elke wetshandhavingsgroep ter wereld (behalve die van Rusland),' legde Liska uit.

'Ik zal er ook aan toevoegen dat ik Ik heb alle gebruikelijke code-opslagplaatsen gecontroleerd, zoals VirusTotal en Malware Bazaar, en ik heb nog geen nieuwe voorbeelden gezien. Dus als ze nieuwe ransomware-aanvallen hebben gelanceerd, zijn er niet veel van geweest.”

Een screenshot van REvil's Happy Blog.

Brett Callow

Uit een rapport van beveiligingsbedrijf BlackFog over ransomware-aanvallen in augustus bleek dat REvil verantwoordelijk was voor meer dan 23% van de aanvallen die ze vorige maand volgden. Dat was meer dan enige andere groep die in het rapport werd bijgehouden.

REvil heeft dit jaar minstens 360 organisaties in de VS aangevallen, volgens Brett Callow, dreigingsanalist van Emsisoft. De onderzoekssite RansomWhere zegt dat de groep dit jaar meer dan $ 11 miljoen heeft binnengehaald, met opvallende aanvallen op Acer, JBS, Quanta Computer en meer.

De sluiting van REvil in juli heeft een aantal slachtoffers in een lastig parket gebracht. Mike Hamilton, voormalig CISO van Seattle en nu CISO van ransomware-saneringsbedrijf Critical Insight, zei dat een bedrijf losgeld betaalde na de Kaseya-aanval en de decoderingssleutels van REvil ontving, maar ontdekte dat ze niet werkten.

REvil bood doorgaans een helpdeskfunctie die slachtoffers helpt bij het terugkrijgen van hun gegevens.

“Sommige van onze klanten kwamen er heel gemakkelijk vanaf. Als je die agent op onbelangrijke computers had geïnstalleerd, herbouwde je ze en kwam je weer tot leven. Maar we kregen een paar dagen geleden een noodoproep van een bedrijf dat hard werd getroffen omdat ze een bedrijf dat veel van hun servers beheerde met de Kaseya VSA. Ze kregen veel van hun servers getroffen en hadden veel informatie over hen, dus schakelden ze hun verzekeringsmaatschappij in en besloten het losgeld te betalen, “zei Hamilton.

“Ze kregen hun decoderingssleutel en toen ze hem begonnen te gebruiken, ontdekten ze dat het op sommige plaatsen werkte en op andere plaatsen niet. Deze ransomware-bendes hebben klantenondersteuning, maar plotseling werden ze opgelicht. weg en dus is er geen hulp en deze mensen zitten gewoon vast. Ze zullen uiteindelijk veel gegevens verliezen en ze zullen uiteindelijk veel geld uitgeven om hun netwerk volledig opnieuw op te bouwen.”

Beveiliging

T-Mobile hack: alles wat je moet weten Surfshark VPN review: het is goedkoop, maar is het ook goed? De beste browsers voor privacy Cyberbeveiliging 101: bescherm uw privacy De beste antivirussoftware en apps De beste VPN's voor zakelijk en thuisgebruik De beste beveiligingssleutels voor 2FA De ransomware-dreiging groeit: wat moet er gebeuren om te voorkomen dat aanvallen erger worden? (ZDNet YouTube)

Verwante onderwerpen:

Overheidsbeveiliging TV-gegevensbeheer CXO-datacenters ![]()