Jason Perlow Senior Technology Editor

Jason Perlow Senior Technology Editor

Jason Perlow er en teknolog med over to årtiers erfaring med at integrere store heterogene multi-leverandør computermiljøer i Fortune 500-virksomheder. Hans udtrykte synspunkter repræsenterer ikke nødvendigvis hans arbejdsgivers, The Linux Foundation.

Fuld biografi Udgivet i Tech Broiler den 22. februar 2022 | Emne: Sikkerhed i hjemmet

Hvor sikkert er dit hjemme- eller kontornetværk?

Jeg går ud fra, at du allerede har en antimalware/antivirusløsning på plads, såsom Windows Security, som er indbygget i Windows 10 og Windows 11 (og som jeg mener fungerer særligt godt). Men antivirus er ikke nok.

Eskalerende internationale spændinger – kombineret med et stadigt stigende antal fagfolk, der arbejder eksternt – driver behovet for småskalaløsninger og bedste praksis til at sikre hjemmet – og småt -Forretningsnetværk og mobile enheder fra malware, malvertising og andre trusler.

Det følgende er en kort guide — med produktanbefalinger og bedste praksis — for dem af jer, der ønsker at navigere i det hastigt udviklende cybersikkerhedslandskab. Hvis du har begrænset erfaring med netværkssikkerhed, men ønsker at give yderligere sikkerhed for dig selv, din lille virksomhed eller dine venner og familie, er denne guide til dig. (Hvis du leder efter mere omfattende ressourcer om netværkssikkerhed, er CISA's guide et godt sted at starte.)

Nedenfor er de produkter, jeg i øjeblikket bruger til at beskytte min families hjemmenetværk og mobile enheder. (Jeg forventer at tilføje flere produkt- og serviceanbefalinger, når jeg har tilstrækkelig tid til at undersøge dem.)

Mobil- og enhedsbaseret DNS VPN-firewall

NextDNS (Basisversion gratis, Pro $20 år)

Hvis du kun kan have én løsning, fordi du eller dine venner eller kære ikke har råd til en hardware-baseret firewall-enhed, skal du ikke lede længere end NextDNS, som kombinerer en krypteret VPN-trafiktunnel med en hostet firewall og DNS-blokerings- og filtreringstjeneste.

Når den er installeret som en app på en enhed, opretter tjenesten en privat krypteret forbindelse (VPN) til sine skyservere. Dens grundlæggende funktionalitet omfatter proxy-forespørgsler til Domain Name Services (DNS) mod en stor database med potentielt ondsindede websteder og blokering af dem, afhængigt af hvor restriktiv tjenesten er sat op. Det betyder, at hvis du forsøger at få adgang til et websted, der er opført på dets blokeringslister, vil det stoppe forbindelsen. Dette inkluderer også blokeringslister for reklamer og pornografi, hvis det er aktiveret.

Det skal bemærkes, at NextDNS ikke er en VPN-tjeneste (såsom disse dækket for nylig af David Gewirtz) til at skabe anonymiserede private forbindelser til det offentlige internet og til end-to-end enterprise VPN-forbindelse (såsom med OpenVPN), selvom den bruger sin egen VPN for at tjenesten kan fungere. Det kan dog fungere sammen med disse tjenester efter behov.

Tjenesten har indbyggede klienter til iOS, MacOS, Android, Windows, Linux og Chrome OS og kan indstilles som standard DNS på en bredbåndsrouter eller en IoT-enhed. Og bedst af alt er det laveste serviceniveau helt gratis. “Pro”-tjenesten har ubegrænsede enheder, ubegrænsede forespørgsler, ubegrænsede konfigurationer og koster hele $20 om året.

Den eneste største ulempe ved denne tjeneste er, at den er klientbaseret – hvilket betyder, at du skal installere denne software på hver enhed, du bruger den på. Så den er ideel til smartphones, tablets og bærbare computere, når du er på et mobilnetværk eller bruger en offentlig Wi-Fi- eller Ethernet-forbindelse, men ikke egnet til “tæppe” enhedsdækning på et hjemme- eller lille kontors bredbåndsnetværk. Det er også en DNS-baseret løsning frem for en IP-baseret og forbindelsesorienteret løsning, så det er ikke en ægte indtrængningsforebyggende løsning såsom en hardware-firewall.

Se nu på NextDNS

For at begynde at bruge det, skal du blot besøge nextdns.io og starte en ny konfiguration. Den første ting, du vil notere dig, er dit tilfældigt udstedte ID, som er, hvordan du og dine familiemedlemmer vil identificere dig selv over for tjenesten, og hvordan den vil anvende specifikke sikkerhedsindstillinger, du vælger til dem.

Næste DNS-indledende konfigurationsskærm webbrugergrænseflade

Jason Perlow/ZDNet

Klienterne har alle lignende konfigurationsskærme og er alle nemme at installere, men det vigtigste at huske er konfigurations-id'et og “Send enheds-id”, fordi det sikrer, at du bruger tjenesten med din angivne konfiguration, og at når systemet logger aktivitet, vil du være i stand til at indsnævre, hvilken enhed der har en hændelse.

NæsteDNS-klientkonfiguration i iOS

Jason Perlow/ZDNet

Når du har tilsluttet klienterne til NextDNS VPN, kan du bekræfte, at de bruger tjenesten, og at den logger forbindelserne med fanen Log øverst på webportalens UX. Logsiden giver dig mulighed for at se trafiklogfiler på en enhed pr. enhed, for alle DNS-forespørgsler eller blot blokerede forespørgsler.

Logmenuen i NextDNS-brugergrænsefladen

Jason Perlow/ZDNet

< p>Sikkerhedsbeskyttelsesindstillinger kan indstilles i Sikkerhed menufane, hvor forskellige tjenester kan aktiveres, såsom for AI-drevne trusler, Google Safe Browsing, Cryptojacking, DNS Rebinding, IDN Homograph Attacks, Typosquatting, Domain Generation Algoritms, Nyregistrerede domæner, Parkerede domæner og materiale om seksuelt misbrug af børn. Jeg har alle disse i øjeblikket slået til i min egen konfiguration.

Sporing og annonceblokering er aktiveret i Privatlivmenufanen. De to blokeringslister, jeg i øjeblikket har aktiveret, er NextDNS's vedligeholdte liste og OISD, som dækker nok jord til at beskytte mobile enheder til mest almindelig browsing og brug af mobilapps, samtidig med at funktionaliteten holdes mindst muligt. Hvis du aktiverer for mange lister, kan du opleve, at visse apps (såsom Facebook med dens Graph API) kan begynde at opføre sig forkert, og så bliver du nødt til at deaktivere NextDNS, for at de midlertidigt kan fungere igen. Så jeg ville kun begynde at tilføje flere blokeringslister såsom AdGuard og et par andre på deres kuraterede liste én ad gangen for at se, hvordan det påvirker din brugervenlighed.

NextDNS Privacy menu p> Jason Perlow/ZDNet

NextDNS har også en Forældrekontrol menu til at låse bestemte websteder, apps og spil ude, samt muligheden for at låse pornografi, piratkopiering, dating og sociale netværk ude. NextDNS har mulighed for at have flere konfigurations-id'er pr. konto, så hvis du vil konfigurere dine børns enheder, vil du måske tildele dem et separat konfigurations-id samt indtaste en forældreadgangskode i deres NextDNS-appindstillinger, så den ikke kan ændres . Du skal også indstille forældrekontrol på deres enheder ved hjælp af native app-begrænsninger (såsom menuen Indhold og privatlivsbegrænsninger på iOS), så NextDNS-appen ikke kan slettes.

Open Source bredspektret DNS-blokering

Pi-Hole (Open Source)

Hvis du er tilbøjelig til at være vært for din egen DNS-proxy og ønsker den mest fleksible kontrol over de domæner, du vil blokere i dine lokaler, skal du ikke lede længere end til Pi-Hole. Open source-projektet, der oprindeligt blev bygget til Raspberry Pi-indlejret udviklingskort, er blevet enormt populært blandt både cybersikkerheds- og privatlivsentusiaster for dets evne til at blokere ikke kun annoncører og trackere, men også ondsindede domæner.

Se nu på Pi-Hole

Den nemmeste måde at køre det på er at downloade Docker Desktop til dit operativsystem (Windows, Mac) eller Docker Engine til Linux og derefter installere Pi-Hole i en Docker Container .

Dette lyder mere skræmmende, end det faktisk er – Docker Desktop er en nem wizard-baseret installation, og Pi-Hole delen involverer udstedelse af en enkelt kommandolinje til at trække Pi-Hole repository (docker pull pihole/pihole) og en anden kommandolinje for at tænde containeren:

docker run -d –name pihole -e ServerIP=172.16.154.130 -e WEBPASSWORD=adgangskode -e TZ=Europa/København -e DNS1=127.17.0.1 -e DNS2=1.1.1.1 -e DNS3=8.8.8.8 -p 80:80 -p 53:53/tcp -p 53 :53/udp -p 443:443 –restart=unless-stopped pihole/pihole:latest

Du vil gerne ændre de fed sektioner, så de afspejler din faktiske lokale IP-adresse for ServerIP, den ønskede adgangskode og tidszonen (jeg brugte America/New_York). Mere udførlige instruktioner til Windows dokumenteret af Andrew Denty på hans blog kan findes her, og Mac kan findes i Nathan Aldermans artikel på iMore her.

Du vil også gerne sikre dig, hvilket system du har til hensigt at køre det on har en statisk snarere end en dynamisk IP.

Når du har Pi-Hole installeret, vil du gerne oprette forbindelse via browser til den administrative grænseflade på det system, der kører det.

Pi-Hole administrativ grænseflade

Jason Perlow/ZDNet

Som du kan se, har jeg over to millioner domæner indstillet til at blive blokeret. Hvordan gør du det samme? Du går ind i Gruppeadministration, vælger Annonceliste (dette er hvad Pi-Hole bruger til at henvise til community-sourcede lister over domæner, der skal blokeres), og tilslut derefter URL'en af annoncelisten.

Hvilke annoncelister skal du bruge? Nå, der er mange lister, du kan vælge imellem, som alle har forskellige formål, såsom annoncering, mistænkt malware, malvertising og andre. Men jeg rådførte mig med Jason Ford, en ledende ingeniør hos et fremtrædende Silicon Valley-baseret infosec-firma, og spurgte ham, hvad han brugte på sit Pi-Hole. Han var sød nok til at give mig sine lister og sine regulære udtryk for domæneblokering. Disse inkluderer nogle meget populære som OISD, Steven Black og nogle kuraterede fra Firebog.

Hvis du beslutter dig for at bruge alle hans lister, vil du have over 2 millioner domæner blokeret på dit Pi-Hole.

Når du har indsat annoncelisternes URL'er i UX, vil du gerne gå ind i Værktøjer og vælge Opdater tyngdekraften. Det er det, der opdaterer den lokale database og udfylder blokerende motor.

Hvis der er specifikke domæner, du vil blokere eller tillade, vil du gå ind i menuerne Sortliste eller Hvidliste og indsætte dem individuelt.< /p>

(Bemærkning til Pi-Holes projektteam: Disse betragtes som ikke-inkluderende terminologi; vi foreslår, at du bruger Afvisningslisteog Tilladliste i stedet for, og kig på initiativet for inkluderende navngivning.)

For at begynde at bruge Pi-Hole på dine enheder og klienter skal du ændre dine DNS-indstillinger, så de afspejler den for Pi – Hulmaskine. Så for eksempel kører mit Pi-Hole på min 192.168.1.78 Windows-maskine – så jeg har indstillet min Mac og min kones Windows-pc og et par andre ting til at bruge den som DNS.

Hvis du opdager, at Pi-Hole blokerer et specifikt websted eller en funktion, som du skal bruge (såsom en nødvendig tracking-cookie eller et script), skal du blot hvidliste webstedet eller midlertidigt klikke på Deaktiver fra venstre administrationsmenu. Du kan vælge at deaktivere det på ubestemt tid, i 10 sekunder, i 30 sekunder, i 5 minutter eller en tilpasset tid.

Enterprise-grade firewall-enhed til hjemmet og SMB: Firewalla

Selvom der er mange hardware-firewall- og netværksindtrængningsbeskyttelsesprodukter tilgængelige i mellemstore/store SMB og Enterprise-området (såsom Cisco Meraki, Sonicwall, Palo Alto Networks, Fortinet, Ubiquiti, Watchguard og Sophos), er der meget få priser på hjem og mindre SMB'er. Det, jeg i øjeblikket bruger til mig selv, min nærmeste familie og har anbefalet til venner og kolleger, er Firewalla-serien af produkter, som er en virksomhed grundlagt af en gruppe tidligere Cisco-ingeniører.

Firewalla-webbrugergrænseflade (dashboardvisning)

Jason Perlow/ZDNet < /figur>

Jeg kan godt lide Firewalla, fordi det er meget nemt at installere, det er ikke specielt dyrt, og det har ingen løbende gebyrer. I modsætning til DNS-blokeringsløsningerne ovenfor, er det en ægte indlejret Linux, IP-baseret regel-firewall med avancerede indtrængningsdetektionsfunktioner, der kan overvåge enhver enhed på dit hjemmenetværk.

Firewalla-webgrænseflade (flows)

Jason Perlow/ZDNet

Firewalla har også en meget god brugergrænseflade og app til mobile enheder til at administrere den og modtage advarsler og en ret robust webgrænseflade til fjernstyring. Du behøver ikke at være et netværkssikkerhedsgeni for at sætte regler og beskytte dit netværk.

Firewalla mobilenhedsapp (iPad)

Jason Perlow/ZDNet

Du kan helt sikkert lave nogle meget detaljerede beskyttelser og tilladelser på en per-enhedsbasis og indstille blokeringslister over forskellige målgrupper og mange andre ting, men for det meste er standardkonfigurationen, når den anvendes på alle enheder på netværket, sandsynligvis tilstrækkelig for de fleste hjemmebrugere.

Firewallas administrerende direktør og grundlægger, Jerry Chen, har udgivet en guide til bedste praksis (del 1, del 2, del 3), som jeg foreslår, at du gennemgår, når du får din boks til at køre. Hvis du ikke er sikker på, hvilken routertilstand du skal bruge med din Firewalla (Router, Bridge, DHCP, Simple), læs denne vejledning, og hvis du vil forstå, hvordan den opsnapper netværkstrafik, kan du læse her.

Firewalla Rød ($139)

Firewalla Red er til boliger med 100 meg bredbånd eller mindre. Det er en lille rød boks, der drives af et USB-kabel, der sættes i en af de ekstra porte på din hjemmebredbåndsrouter. Den bruger ARP-spoofing eller DHCP-tilstand til at overvåge alle dine netværksenheder.

Se nu

Firewalla Blue Plus

Firewalla Blue Plus er til boliger med 500 meg bredbånd eller mindre. Ud over den hurtigere netværksport og funktionerne i Red har den Geo-IP-filtrering, så du kan blokere hele lande fra dit netværk, ikke kun IP-områder eller domæner. Den inkorporerer også en VPN-server, VPN-klient og Site to Site VPN. På grund af Geo-IP-filtreringen og den nuværende udvikling i Østeuropa er mit forslag, at Blue Plus bør være den mindste overvejede konfiguration, medmindre du virkelig har et budget eller har et minimalistisk enhedsfodaftryk derhjemme.

Se nu på Amazon

Firewalla Purple ($319)

Firewalla Purpleer til boliger med 1 gig bredbånd eller mindre. Det er det nyeste produkt udgivet af virksomheden og er stort set den ultimative hjemmenetværksforsvarsenhed, du kan købe for pengene. Ud over mulighederne i Blue Plus er det en komplet routererstatning (som kan fungere i bridge-tilstand, hvis den eksisterende bredbåndsrouter skal forblive på plads) med to gigabit Ethernet-porte. Den har et Wi-Fi-adgangspunkt med kort rækkevidde til binding til en smartphone som backup-internetforbindelse.

Se nu på Firewalla

Firewalla Gold ($468)

Firewalla Gold er en kraftfuld indtrængningsdetektion, IP-firewall og multi-gigabit-router til SMB'er (100 ansatte eller mindre). Introduceret før Purple, er det i det væsentlige en Firewalla Purple på steroider, med fire gigabit Ethernet-porte, drevet af en x86-baseret chip i stedet for en Arm-baseret chip, som Purple, Red og Blue alle bruger. Det er dog nok overkill for de fleste hjem, medmindre du har en bredbåndsforbindelse med højere krav end gigabit netværkstrafik.

Se nu

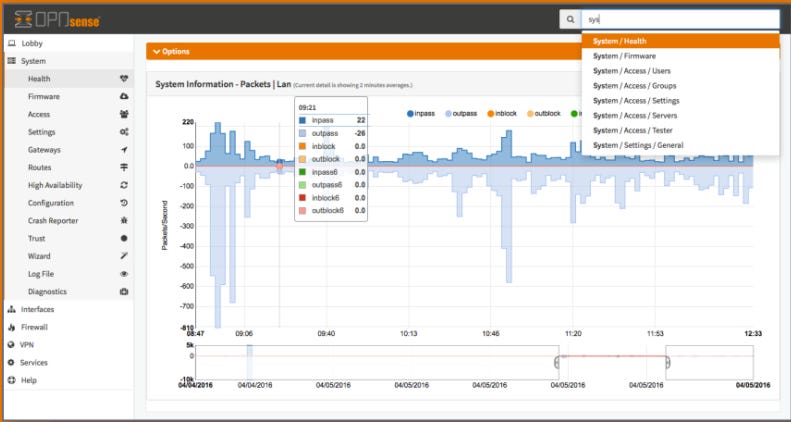

Open Source Firewalls: OPNSense og pfSense

Hvis du er tilbøjelig til at opsæt en egentlig softwarebaseret firewall på en grænsegateway i dine lokaler og ønsker noget, der er robust, men ikke dyrt, så led ikke længere end OPNsense.

OPNSense

OPNSense er et open source-firewallsystem baseret på BSD UNIX-operativsystemet (som til gengæld også er splittet fra andre projekter såsom pfSense og m0n0wall). Det har følgende liste over kernefunktioner:

Traffic Shaper To-faktor-godkendelse i hele systemet Captive portal Forward Caching Proxy (gennemsigtig) med Blacklist-understøttelse Virtuelt privat netværk (site til site & road warrior, IPsec, OpenVPN & amp; legacy PPTP support) Høj tilgængelighed & Hardware Failover (med konfigurationssynkronisering og synkroniserede tilstandstabeller) Indtrængningsdetektion og -forebyggelse Indbyggede rapporterings- og overvågningsværktøjer, herunder RRD-grafer Netflow-eksportør Netværksflowovervågning Understøttelse af plugins DNS-server & DNS Forwarder DHCP Server og Relay Dynamic DNS Krypteret konfiguration backup til Google Drive Stateful inspektion firewall Granulær kontrol over tilstand tabel 802.1Q VLAN support Se nu på OPNSense

Billede: OPNSense, Hagennos, CC BY-SA 4.0, via Wikimedia Commons

Den komplette liste over funktioner over, hvad dette softwareprojekt kan gøre, strækker sig langt ud over denne liste. Det kan downloades som et 64-bit x86 ISO- eller USB-installationsbillede, så du kan installere det på en pc med (mindst to) Ethernet-porte. Projektet sælger den også forudinstalleret på en hardwareenhed i flere konfigurationer, startende med 4-ports gigabit-netværk, en 600mbps IPsec VPN, 16 GB flash-lager, 4 GB RAM og et blæserløst kabinet og bundkort til 549 EUR.

Som OPNSense er pfSense, som har et sammenligneligt funktionssæt og lignende hardwarekrav. Som med OPNSense er prækonfigurerede apparater tilgængelige, fra så lavt som $189 for en lille kontor-/filialkontorkonfiguration. Du kunne helt sikkert bruge en af disse til en hjemme-firewallløsning, men du har brug for en betydelig mængde netværks- og netværkssikkerhedserfaring for at administrere den.

Sikkerhed

Flere virksomheder bruger multifaktorgodkendelse. Hackere forsøger at slå det Microsoft: Denne Mac-malware bliver smartere og farligere Sådan finder og fjerner du spyware fra din telefon Den bedste antivirussoftware og -apps: Hold din pc, telefon, tablet sikker Hvordan teknologi er et våben i moderne misbrug i hjemmet