![]()

BLACK HAT VS: Het gebruik van dubbele afpersingsaanvallen tegen bedrijven in ransomware-campagnes is een stijgende trend in de ruimte, waarschuwen onderzoekers.

Ransomware-varianten zijn meestal programma's die tot doel hebben te voorkomen dat gebruikers toegang krijgen tot systemen en gegevens die zijn opgeslagen op geïnfecteerde apparaten of netwerken. Nadat slachtoffers zijn buitengesloten, worden bestanden en schijven vaak versleuteld – en in sommige gevallen ook back-ups – om een betaling van de gebruiker af te dwingen.

Tegenwoordig zijn bekende ransomware-families WannaCry, Cryptolocker, NotPetya, Gandcrab en Locky.

Ransomware lijkt nu maandelijks de krantenkoppen te halen. Onlangs hebben de zaken van Colonial Pipeline en Kaseya duidelijk gemaakt hoe ontwrichtend een succesvolle aanval kan zijn voor zowel een bedrijf als zijn klanten – en volgens Cisco Talos zal het in de toekomst waarschijnlijk alleen maar erger worden.

In 1989 werd de aids-trojan — misschien wel een van de vroegste vormen van ransomware — via diskettes verspreid. Nu worden geautomatiseerde tools gebruikt om op internet gerichte systemen brute-forcen te forceren en ransomware te laden; ransomware wordt ingezet bij aanvallen in de toeleveringsketen, en cryptocurrencies stellen criminelen in staat om gemakkelijker chantagebetalingen te beveiligen zonder een betrouwbaar papieren spoor.

Als een wereldwijd probleem en een probleem waar wetshandhavers mee worstelen, is de kans kleiner dat ransomware-operators worden opgepakt dan bij meer traditionele vormen van misdaad – en als big business gaan deze cybercriminelen nu achter grote bedrijven aan in de zoektocht naar hoogst mogelijke financiële winst.

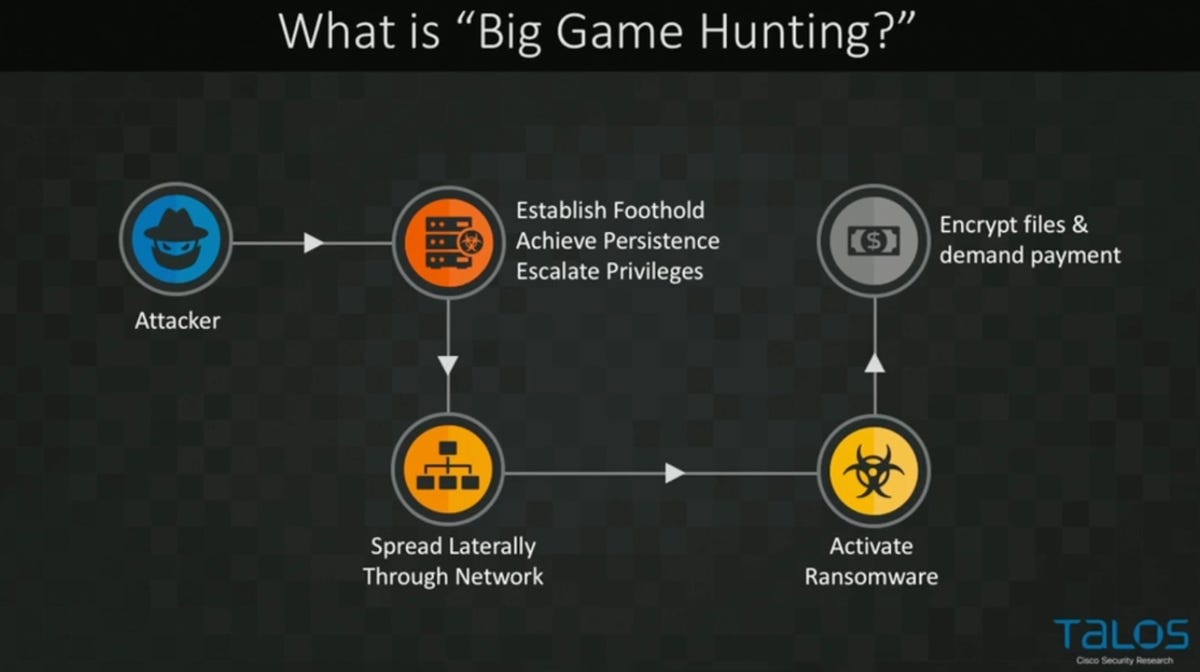

Bij Black Hat USA zei Edmund Brumaghin, onderzoeksingenieur bij Cisco Secure, dat de zogenaamde trend van “big game hunting” de tactieken die worden gebruikt door ransomware-operators verder heeft ontwikkeld.

Nu de jacht op groot wild “mainstream” is geworden, zegt Brumaghin dat cyberaanvallers ransomware niet onmiddellijk op een doelsysteem inzetten. In plaats daarvan, zoals in het voorbeeld van typische SamSam-aanvallen, zullen dreigingsactoren nu vaker een eerste toegangspunt verkrijgen via een eindpunt en vervolgens zijwaarts over een netwerk bewegen, draaiend om toegang te krijgen tot zoveel mogelijk systemen.

Cisco Talos

“Zodra ze het percentage van de omgeving dat onder hun controle was, hadden gemaximaliseerd, zouden ze de ransomware tegelijkertijd inzetten”, merkte Brumaghin op. “Het is een van die soorten aanvallen waarvan ze weten dat organisaties gedwongen kunnen worden uit te betalen omdat in plaats van dat één enkel eindpunt wordt geïnfecteerd, nu tegelijkertijd 70 of 80 procent van de server-side infrastructuur operationeel wordt beïnvloed.”

Nadat een slachtoffer de controle over zijn systemen heeft verloren, wordt hij geconfronteerd met een ander probleem: de opkomende trend van dubbele afpersing. Terwijl een aanvaller op een netwerk op de loer ligt, kunnen ze ook door bestanden snuffelen en gevoelige bedrijfsgegevens exfiltreren – inclusief klant- of klantinformatie en intellectueel eigendom – en ze zullen vervolgens hun slachtoffers bedreigen met de verkoop of een openbaar lek.

“Je zegt niet alleen dat je maar X tijd hebt om het losgeld te betalen en weer toegang te krijgen tot je server, als je niet binnen een bepaalde tijd betaalt, gaan we beginnen met het vrijgeven al deze gevoelige informatie op internet voor het grote publiek”, merkte Brumaghin op.

Deze tactiek, die volgens de onderzoeker “een ander niveau van afpersing bij ransomware-aanvallen toevoegt”, is de afgelopen jaren zo populair geworden dat ransomware-operators vaak 'lek'-sites creëren, zowel in het dark als clear web, als portalen voor datadumps en in om met slachtoffers te communiceren.

Volgens de onderzoeker is dit een “een-twee-stoot”-methode die nog erger wordt nu ransomware-groepen ook Initial Access Brokers (IAB's) gaan gebruiken om een deel van het werk weg te nemen dat nodig is bij het lanceren een cyberaanval.

IAB's zijn te vinden op darkwebforums en kunnen privé worden gecontacteerd. Deze handelaren verkopen de eerste toegang tot een gecompromitteerd systeem – zoals via een VPN-kwetsbaarheid of gestolen inloggegevens – en zo kunnen aanvallers de beginfase van infectie omzeilen als ze bereid zijn te betalen voor toegang tot een doelnetwerk, wat zowel tijd als moeite bespaart .

“Het is heel logisch vanuit het perspectief van een dreigingsactor”, zei Brumaghin. “Als je kijkt naar enkele van de losgeldeisen die we zien, is het in veel gevallen logisch voor hen in plaats van te proberen alle moeite te doen [..] ze kunnen gewoon vertrouwen op initiële toegangsmakelaars om hen toegang te geven dat is al bereikt.”

Ten slotte heeft het beveiligingsteam van Cisco ook een toename opgemerkt van ransomware-kartels: groepen die informatie delen en samenwerken om de technieken en tactieken te identificeren die het meest waarschijnlijk zullen leiden tot inkomsten genereren.

Brumaghin merkte op:

“We zien dat een heleboel nieuwe bedreigingsactoren dit bedrijfsmodel beginnen te adopteren en we blijven nieuwe zien opkomen, dus het is iets waar organisaties zich echt van bewust moeten zijn.”

Eerdere en gerelateerde berichtgeving

Ransomware als een service: er is nu veel vraag naar onderhandelaars

Deze grote ransomware-aanval werd op het laatste moment verijdeld. Dit is hoe ze het hebben gezien

Wat is ransomware? Alles wat je moet weten over een van de grootste bedreigingen op internet

Heb je een tip? Neem veilig contact op via WhatsApp | Signaal op +447713 025 499, of via Keybase: charlie0

Verwante onderwerpen:

Beveiliging TV-gegevensbeheer CXO-datacenters