Bild: FBI

Das US-Justizministerium hat einen Haftbefehl entsiegelt, in dem detailliert beschrieben wird, wie Strafverfolgungsbehörden im Rahmen seiner Untersuchung TrojanShield, einer globalen Online-Stich-Operation, auf die verschlüsselte Kommunikation von Kriminellen zugegriffen und diese verwendet haben.

Aus dem Haftbefehl [PDF] geht hervor, dass das Federal Bureau of Investigation (FBI) im Jahr 2018 die Ermittlungen eingeleitet hatte, nachdem es eine vertrauliche menschliche Quelle rekrutiert hatte, um Zugang zu Anom zu erhalten, einem verschlüsselten Kommunikationsprodukt, das von transnationalen kriminellen Organisationen (TCOs) verwendet wird.

Die vertrauliche menschliche Quelle verteilte auch Anom-Geräte an ihr bereits bestehendes Netzwerk von Vertreibern verschlüsselter Kommunikationsgeräte, die alle über direkte Verbindungen zu den TCOs verfügten.

Laut Haftbefehl gab das FBI bekannt, dass es die Quelle kurz nach der Festnahme von Vincent Ramos, dem CEO von Phantom Secure, rekrutiert hatte, der die verschlüsselten Geräte des Unternehmens ausschließlich an Mitglieder krimineller Organisationen verkauft hatte.

Die Operation Trojan Shield war darauf ausgerichtet, Anom auszunutzen, indem es in kriminelle Netzwerke eingefügt und mit internationalen Partnern, einschließlich der australischen Bundespolizei (AFP), zusammengearbeitet wurde, um die Kommunikation zu überwachen. Damit ein Anom-Gerät für die Überwachung nützlich ist, haben das FBI, AFP und die vertrauliche menschliche Quelle einen Hauptschlüssel in das vorhandene Verschlüsselungssystem eingebaut, der heimlich an jede Nachricht angehängt wurde und es den Strafverfolgungsbehörden ermöglichte, Nachrichten so zu entschlüsseln und zu speichern, wie sie waren übermittelt. Benutzer von Anom-Geräten kannten den Hauptschlüssel nicht.

Als Teil der TrojanShield-Untersuchung wurde für Geräte außerhalb der Vereinigten Staaten ein verschlüsselter „BCC“ der Nachricht an einen „iBot“-Server außerhalb der Vereinigten Staaten weitergeleitet, wo sie von der vertraulichen Seite entschlüsselt wurde Verschlüsselungscode der menschlichen Quelle und wird dann sofort mit dem FBI-Verschlüsselungscode neu verschlüsselt. Die neu verschlüsselte Nachricht wurde dann an einen zweiten iBot-Server im Besitz des FBI weitergeleitet, wo sie entschlüsselt und ihr Inhalt verfügbar wurde.

Jedem Anom-Benutzer wurde von der Quelle oder einem Anom-Administrator eine bestimmte Jabber-Identifikation (JID) zugewiesen. Die JID ist entweder eine feste, eindeutige alphanumerische Kennung oder bei neueren Geräten eine Kombination aus zwei englischen Wörtern. Anom-Benutzer können ihre eigenen Benutzernamen auswählen und ihre Liste mit Benutzernamen im Laufe der Zeit ändern. Als Teil der Trojan Shield-Untersuchung führte das FBI eine Liste mit JIDs und entsprechenden Bildschirmnamen von Anom-Benutzern.

Während des Testzeitraums für die Verwendung von Anom-Geräten im Rahmen der Untersuchung erwirkte die AFP eine gerichtliche Verfügung zur rechtlichen Überwachung der Anom-Geräte, die an Einzelpersonen in Australien verteilt werden sollten oder die einen klaren Zusammenhang mit Australien.

In Australien können Geheimdienst- und Strafverfolgungsbehörden Unterstützung von Kommunikationsanbietern anfordern oder anfordern, um auf verschlüsselte Kommunikation gemäß den Ende 2018 verabschiedeten Verschlüsselungsgesetzen zuzugreifen.

Im Rahmen des Tests wurden ungefähr 50 Geräte verteilt, die wurde als Erfolg gewertet, heißt es im Haftbefehl.

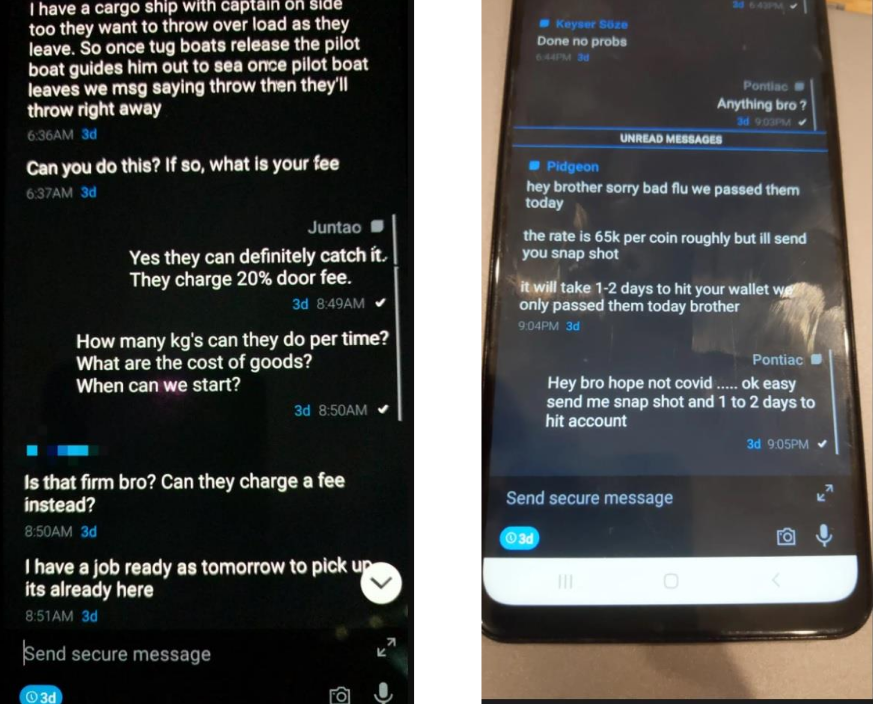

„Durch das Abfangen dieser Kommunikation drang die AFP in zwei der fortschrittlichsten kriminellen Netzwerke Australiens ein. Die AFP hat dem FBI in San Diego im Allgemeinen die Art der Gespräche mitgeteilt, die über Anom geführt wurden, darunter Drogenhandel (einschließlich der Diskussion über den Transport von Hunderten Kilogramm Betäubungsmittel), Waffenkäufe und andere illegale Aktivitäten”, heißt es in dem Haftbefehl.

Nach den Tests in Australien engagierte das FBI ein Drittland – das nicht identifiziert wurde -, das zustimmte Nehmen Sie an der TrojanShield-Untersuchung teil und richten Sie eigene iBot-Server ein. Das Drittland erklärte sich daraufhin bereit, gemäß seinem eigenen Rechtsrahmen eine gerichtliche Verfügung zu erwirken, einen dort befindlichen iBot-Server zu kopieren und dem FBI gemäß einem Rechtshilfevertrag zur Verfügung zu stellen.

Nachdem sie das Anom-Netzwerk infiltriert hatten, übersetzten die Strafverfolgungsbehörden die Nachrichten und katalogisierten im Rahmen der Operation TrojanShield mehr als 20 Millionen Nachrichten von insgesamt 11.800 Geräten in über 90 Ländern. Zu den fünf Ländern, in denen Anom-Geräte am häufigsten verwendet wurden, bevor die Dienste des verschlüsselten Produkts am Dienstag eingestellt wurden, waren Australien, Deutschland, die Niederlande, Spanien und Serbien.

In dem entsiegelten Haftbefehl war ein Beispiel für Anom-Geräte, die zur Unterbindung krimineller Aktivitäten verwendet wurden, eine Kokainlieferung von Ecuador nach Spanien, die in einem Versandcontainer mit gekühltem Fisch versteckt worden war. Das FBI und die Strafverfolgungsbehörden in Spanien überprüften die Nachrichten, die spezifische Details zur Lieferung und Verteilung enthielten, sobald sie in Spanien eintrafen. Strafverfolgungsbeamte in Spanien führten dann eine Durchsuchung des Containers durch und fanden nach Fertigstellung etwa 1.401 Kilogramm Kokain.

Zusätzlich zur Entschlüsselung von Nachrichten, die auf Anom-Geräten gesendet wurden, versuchte das FBI, Inhalte, einschließlich E-Mail und Anhänge, gespeicherte Sofortnachrichten, gespeicherte Sprachnachrichten und Fotos, von bestimmten Google-Konten durch den Haftbefehl zu beschlagnahmen.

Die Die Entsiegelung des Dokuments erfolgt kurz nachdem die AFP die Online-Stich-Operation namens Operation Ironside veröffentlicht hat. Die australische Innenministerin Karen Andrews bezeichnete sie als die „bedeutendste Operation in der Geschichte der Polizeiarbeit“ in Australien.

Die Strafverfolgungsbehörden beschlossen, die Online-Stich-Operation ans Licht zu bringen, da der Haftbefehl des Drittlandes am 7. Juni zusammen mit der Operation selbst auslief.

Die TrojanShield-Operation führte zu 525 Durchsuchungsbefehlen, 224 Personen wurden angeklagt, 525 Anklagen insgesamt, sechs geheime Labore wurden zerstört und 21 Morddrohungen abgewendet. Im Rahmen der Operation wurden auch 3,7 Tonnen Drogen, 104 Schusswaffen und Waffen sowie Vermögenswerte in Höhe von über 45 Millionen AUD beschlagnahmt.

Ähnliche Abdeckung

AFP nutzte umstrittene Verschlüsselungsgesetze in seiner „bedeutendsten Operation in der Geschichte der Polizeiarbeit“AFP erlässt einen Durchsuchungsbefehl nach einem angeblich zweifelhaften technischen Support-Schema

DarkSide erklärte: Die Ransomware-Gruppe, die für den Angriff auf die Colonial Pipeline verantwortlich ist

FBI warnt vor Fortinet-Schwachstellen nach APT Gruppen-Hacking

FBI ordnet JBS-Ransomware-Angriff REvil zu

FBI, DOJ, um Ransomware-Angriffe mit ähnlicher Priorität wie Terrorismus zu behandeln

FBI-Geheimdienstanalytiker wegen Diebstahls von Cybersicherheits- und Terrorismusbekämpfungsdokumenten angeklagt

Verwandte Themen:

Australien Security TV-Datenverwaltung CXO-Rechenzentren ![]()