af Martin Brinkmann den 22. juli 2021 i Windows 10, Windows 11 – Ingen kommentarer

Tidligere på ugen opdagede sikkerhedsforskere en sårbarhed i nyere versioner af Microsofts Windows-operativsystem, der gør det muligt for angribere at køre kode med systemrettigheder, hvis de udnyttes med succes.

Alt for tilladte adgangskontrollister (ACL'er) på nogle systemfiler, herunder SAMM-databasen (Security Accounts Manager), forårsager problemet.

En artikel om CERT indeholder yderligere oplysninger. Ifølge det får BUILTIN/brugere-gruppen RX-tilladelse (Read Execute) til filer i% windir% system32 config.

Hvis VSS (Volume Shadow Copies) er tilgængelige på systemdrevet, kan ikke-privilegerede brugere udnytte sårbarheden for angreb, der kan omfatte kørende programmer, sletning af data, oprettelse af nye konti, udpakning af hash-kodeord, få DPAPI-computernøgler og mere.

Ifølge CERT oprettes VSS-skygge-kopier automatisk på systemdrev med 128 Gigabytes eller mere lagerplads, når Windows-opdateringer eller MSI-filer er installeret.

Administratorer kan køre vssadmin-listeskygger fra en forhøjet kommandoprompt for at kontrollere, om skyggekopier er tilgængelige.

Microsoft anerkendte problemet i CVE-2021-36934, vurderede sværhedsgraden af sårbarheden som vigtig, den næsthøjeste sværhedsgrad og bekræftede, at Windows 10 version 1809, 1909, 2004, 20H2 og 21H1, Windows 11 og Windows Server-installationer er påvirket af sårbarheden.

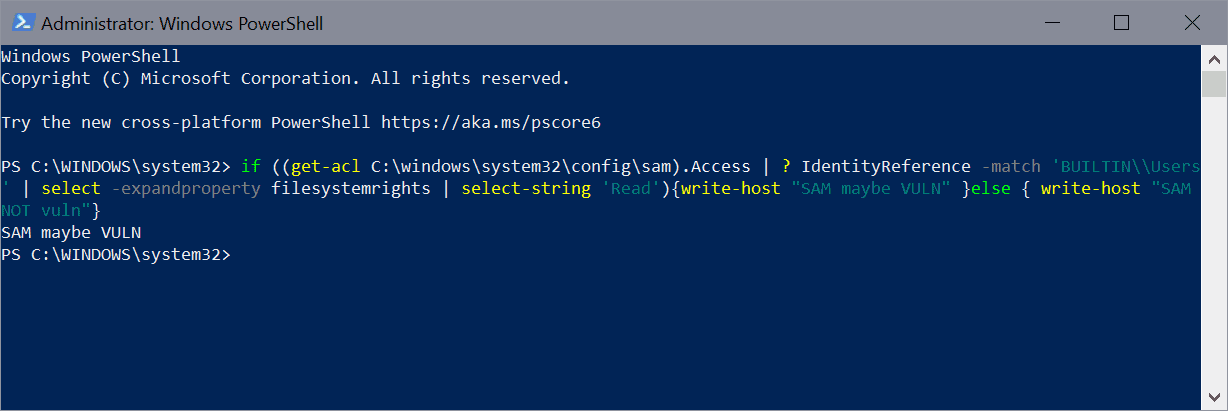

Test om dit system kan blive påvirket af HiveNightmare

- Brug tastaturgenvejen Windows-X til at få vist den “hemmelige” menu på maskinen.

- Vælg Windows PowerShell (admin).

- Kør følgende kommando: hvis ((get-acl C: windows system32 config sam) .Access |? IdentityReference -match 'BUILTIN \ Brugere' | vælg -udvid ejendom filsystemrettigheder | vælg-streng 'Læs') {skriv-vært “SAM måske VULN “} andet {skriv-vært” SAM NOT vuln “}

Hvis “Sam måske VULN” returneres, påvirkes systemet af sårbarheden (via Twitter-bruger Dray Agha)

Her er en anden mulighed for at kontrollere, om systemet er sårbart over for potentielle angreb:

- Vælg Start.

- Skriv cmd

- Vælg kommandoprompt.

- Kør icacls% windir% system32 config sam

Et sårbart system inkluderer linjen BUILTIN Brugere: (I) (RX) i output. Ikke-sårbart system viser en meddelelse om “adgang nægtes”.

Løsning til HiveNightmare-sikkerhedsproblemet

Microsoft offentliggjorde en løsning på sit websted for at beskytte enheder mod potentiel udnyttelse.

Administratorer muligvis aktiverer ACL-arv for filer i% windir% system32 config i henhold til Microsoft.

- Vælg Start

- Skriv cmd.

- Vælg Kør som administrator.

- Bekræft UAC-prompten.

- Kør icacls% windir% system32 config *. */arv: e

- vssadmin slet skygger/for = c:/Quiet

- vssadmin list skygger

Kommando 5 muliggør ACL-arv. Kommando 6 sletter de eksisterende skyggekopier, og kommando 7 kontrollerer, at alle skyggekopier er blevet slettet.

Nu er du : er dit system påvirket?