av Mike Turcotte -McCusker 14. oktober 2021 i Linux – Siste oppdatering: 14. oktober 2021 – Ingen kommentarer

Dokumentasjon utgitt av internettsikkerhetsselskapet, ESET, 7. oktober, har gitt detaljer til en mindre kjent malware -familie som dukket opp i løpet av mai, inkludert detaljer som er veldig relevante for Linux -verdenen, spesielt de som bruker eldre RedHat Enterprice Linux -systemer for produksjonsservere.

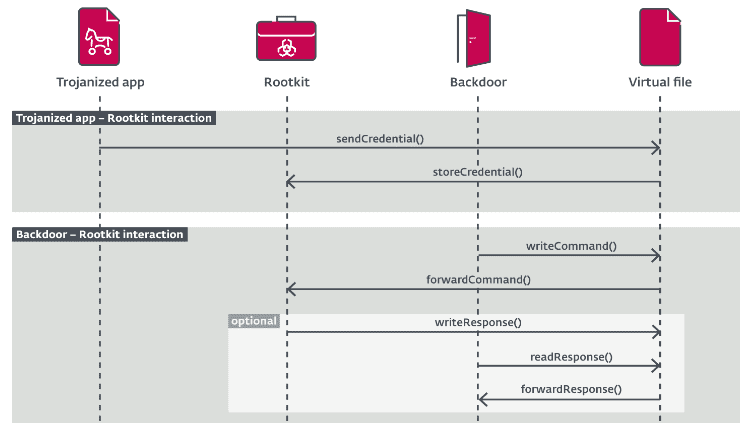

Malwarefamilien som får navnet FontOnLake, bruker tilpassede moduler som gir ekstern tilgang til infiserte systemer, ved hjelp av et rootkit for å skjule infeksjonen. Skadelig programvare kan samle legitimasjon, og fungerer også som en proxy -server ved bruk av avanserte designede komponenter som kan deles inn i tre kategorier, ifølge ESET -utgivelsen:

- Trojaniserte applikasjoner – ellers legitime binærfiler som er endret for å laste inn flere komponenter,

samle inn data eller utføre andre ondsinnede aktiviteter - Bakdører-brukermoduskomponenter som fungerer som hovedkommunikasjonspunkt for operatørene.

- Rootkits-kjernemoduskomponenter som stort sett skjuler og skjuler deres tilstedeværelse, bistår med oppdateringer,

eller gir bakdører .

Dokumentasjonen ga også et innblikk i de forsiktige tiltakene som ble tatt av operatørene av skadelig programvare, “Vi tror at operatørene er altfor forsiktige siden nesten alle prøver som er sett bruker forskjellige, unike C & C-servere med varierende ikke-standardiserte porter Forfatterne bruker mest C/C ++ og forskjellige tredjepartsbiblioteker som Boost , Poco og Protobuf . Ingen av C & amp; C -serverne som ble brukt i prøver lastet opp til VirusTotal var aktive i skrivende stund, noe som indikerer at de kunne ha blitt deaktivert på grunn av opplastingen. Vi utførte flere Internett-skanninger som etterlignet første kommunikasjon av nettverksprotokollene rettet mot de observerte ikke-standardiserte portene for å identifisere C & C-servere og ofre. Vi klarte bare å finne en aktiv C & amp; C -server, som stort sett bare opprettholdt tilkobling via egendefinerte pulsslagkommandoer og ikke ga noen oppdateringer om eksplisitte forespørsler. ”

ADVERTISEMENT

Skadelig programvare inneholder programmer som sannsynligvis er blitt endret på kildekodenivået og gjenoppbygd for å utføre ondsinnede handlinger som ikke eksisterer i originalversjonene, for eksempel å samle sensitive data ved å bruke endrede funksjoner som auth_password fra sshd pakke. Metoden der disse modifiserte pakkene og applikasjonene distribueres til ofre er foreløpig ukjent.

ESET har også avslørt at de har oppdaget tre bakdører som en del av skadelig programvare, ved å bruke Asio -biblioteket fra Boost . Dokumentasjonen går nærmere inn på detaljer om hvordan bakdørene fungerer, hvilke kommandoer de bruker, og hvordan de samler inn og lagrer informasjon som er nødvendig for å fungere.

Når det gjelder Rootkits, heter det i avsløringen at alle nåværende prøver av malware-kjerneversjonene 2 6 32-696 el6 x86_64 og 3 10 0-229 el7 x86_64, som er eldre kjerner fra RedHat Enterprise Linux-systemet, men til tross for at de er eldre bør det bemerkes at et stort antall produksjonsservere fremdeles kan bruke eldre systemer og kjerner for å maksimere stabiliteten, eller rett og slett som dårlig praksis fra latere systemadministratorer for tankegangen 'hvis den ikke er ødelagt, ikke fikser den'. En annen ting som er verdt å merke seg fra dokumentasjonen, er kommentarer i konklusjonsdelen som sier:

“Deres skala og avanserte design tyder på at forfatterne er godt bevandret i cybersikkerhet og at disse verktøyene kan bli gjenbrukt i fremtidige kampanjer.” Og, “Ettersom de fleste funksjonene er designet bare for å skjule sin tilstedeværelse, videresende kommunikasjon og gi bakdørstilgang, tror vi at disse verktøyene hovedsakelig brukes til å opprettholde en infrastruktur som tjener andre, ukjente, ondsinnede formål.”

ADVERTISEMENTSelv om typiske hjemmebrukere kanskje ikke trenger å bekymre seg for sin stasjonære Linux-PC, er denne informasjonen imidlertid fortsatt verdifull å merke seg at mens mange skryter av sikkerheten til Linux-systemer, er den ikke ufeilbarlig og riktig vedlikehold og oppgradering er fortsatt avgjørende for å beskytte deg selv.

Dokumentasjonen i PDF -skjema finnes på welivesecurity -nettstedet, et IT -sikkerhetsnettsted med innsikt fra ESET -eksperter. https://www.welivesecurity.com/wp-content/uploads/2021/10/eset_fontonlake.pdf

ADVERTISEMENT