![]()

Afbeelding: Google

Google heeft een nieuw ransomware-rapport gepubliceerd, waaruit blijkt dat Israël in die periode verreweg de grootste indiener van monsters was.

De techgigant gaf cyberbeveiligingsbedrijf VirusTotal de opdracht om de analyse uit te voeren, waarbij 80 miljoen ransomware-samples uit 140 landen werden beoordeeld.

Volgens het rapport [PDF] waren Israël, Zuid-Korea, Vietnam, China, Singapore, India, Kazachstan, de Filippijnen, Iran en het VK de 10 meest getroffen gebieden op basis van het aantal inzendingen beoordeeld door VirusTotaal.

Israël had het hoogste aantal inzendingen en dat aantal was bijna 600% hoger dan het basisaantal inzendingen. Het rapport vermeldde niet wat het basisaantal inzendingen van Israël in die periode was.

Vanaf het begin van 2020 was de ransomware-activiteit op zijn hoogtepunt in de eerste twee kwartalen van 2020, wat VirusTotal toeschreef aan de activiteit van de ransomware-as-a-service-groep GandCrab.

“GandCrab had een buitengewone piek in het eerste kwartaal van 2020 die daarna dramatisch afnam. Het is nog steeds actief, maar in een andere orde van grootte in termen van het aantal verse monsters”, aldus VirusTotal.

In juli 2021 was er nog een flinke piek die werd veroorzaakt door de Babuk ransomware-bende, een ransomware-operatie die begin 2021 werd gelanceerd. , en actie op doelstellingen.

GandCrab was de meest actieve ransomwarebende sinds begin 2020, goed voor 78,5% van de monsters. GandCrab werd gevolgd door Babuk en Cerber, die respectievelijk 7,6% en 3,1% van de monsters voor hun rekening namen.

Afbeelding: Google

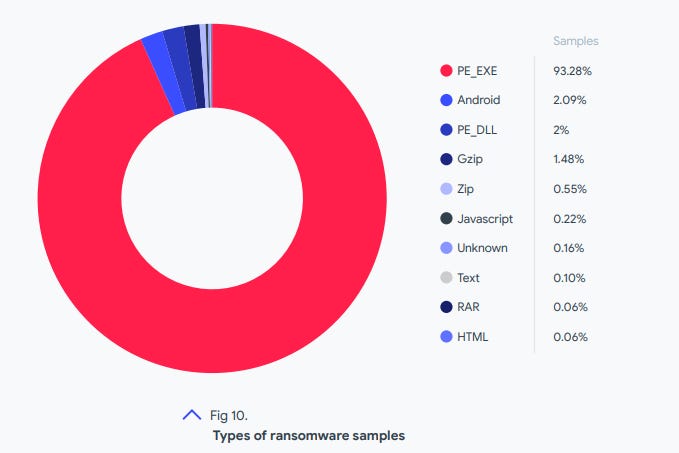

Volgens het rapport waren 95% van de gedetecteerde ransomware-bestanden op Windows gebaseerde uitvoerbare bestanden of dynamische linkbibliotheken (DLL's) en was 2% op Android gebaseerd.

Uit het rapport bleek ook dat exploits slechts uit een klein deel van de monsters bestonden — 5%.

“Wij zijn van mening dat dit logisch is, aangezien ransomware-samples meestal worden ingezet met behulp van social engineering en/of door droppers (kleine programma's die zijn ontworpen om malware te installeren)”, aldus VirusTotal.

“In termen van ransomware-distributie lijken aanvallers geen andere exploits nodig te hebben dan voor escalatie van bevoegdheden en voor verspreiding van malware binnen interne netwerken.”

Na het bekijken van de monsters, zei VirusTotal ook dat er tijdens de geanalyseerde periode altijd tussen de 1.000 en 2.000 eerst geziene ransomwareclusters was.

“Terwijl grote campagnes komen en gaan, is er een constante baseline van ransomware-activiteit die nooit stopt”, zei het.

Verwante dekking

Ransomware-aanvallers richtten zich op dit bedrijf en verdedigers ontdekten iets merkwaardigs

Ransomware: het is slechts een kwestie van tijd voordat een slimme stad het slachtoffer wordt, en we moeten nu actie ondernemen

Ransomware: cybercriminelen maken nog steeds misbruik van deze oude kwetsbaarheden, dus patch nu

Microsoft waarschuwt voor wachtwoordaanvallen tegen deze Office 365-klanten

Rusland vormt de grootste nationale cyberdreiging, zegt Microsoft

Gerelateerd Onderwerpen:

Google Security TV Data Management CXO Datacenters ![]()