von Martin Brinkmann am 22. Juli 2021 in Windows 10, Windows 11 – Keine Kommentare

Anfang dieser Woche entdeckten Sicherheitsforscher eine Schwachstelle in neueren Versionen des Windows-Betriebssystems von Microsoft, die es Angreifern ermöglicht, bei erfolgreicher Ausnutzung Code mit Systemprivilegien auszuführen.

Zu freizügige Zugriffskontrolllisten (ACLs) für einige Systemdateien, einschließlich der Security Accounts Manager (SAM)-Datenbank, verursachen das Problem.

Ein Artikel über CERT enthält zusätzliche Informationen. Demnach erhält die Gruppe BUILTIN/Users die RX-Berechtigung (Read Execute) für Dateien in %windir%system32config.

Wenn Volumenschattenkopien (VSS) auf dem Systemlaufwerk verfügbar sind, können nicht privilegierte Benutzer die Sicherheitsanfälligkeit für Angriffe ausnutzen, die das Ausführen von Programmen, das Löschen von Daten, das Erstellen neuer Konten, das Extrahieren von Kontokennwort-Hashes, das Abrufen von DPAPI-Computerschlüsseln und mehr umfassen können.

Laut CERT werden VSS-Schattenkopien automatisch auf Systemlaufwerken mit 128 Gigabyte oder mehr Speicherplatz erstellt, wenn Windows-Updates oder MSI-Dateien installiert werden.

Administratoren können vssadmin-Listenschatten von einer erhöhten Ebene ausführen run Eingabeaufforderung, um zu prüfen, ob Schattenkopien verfügbar sind.

Microsoft hat das Problem in CVE-2021-36934 bestätigt, den Schweregrad der Sicherheitsanfälligkeit als wichtig eingestuft, die zweithöchste Bewertung des Schweregrads, und bestätigt, dass Windows 10, Version 1809, 1909, 2004, 20H2 und 21H1, Windows 11 und Windows Server-Installationen Server von der Sicherheitslücke betroffen.

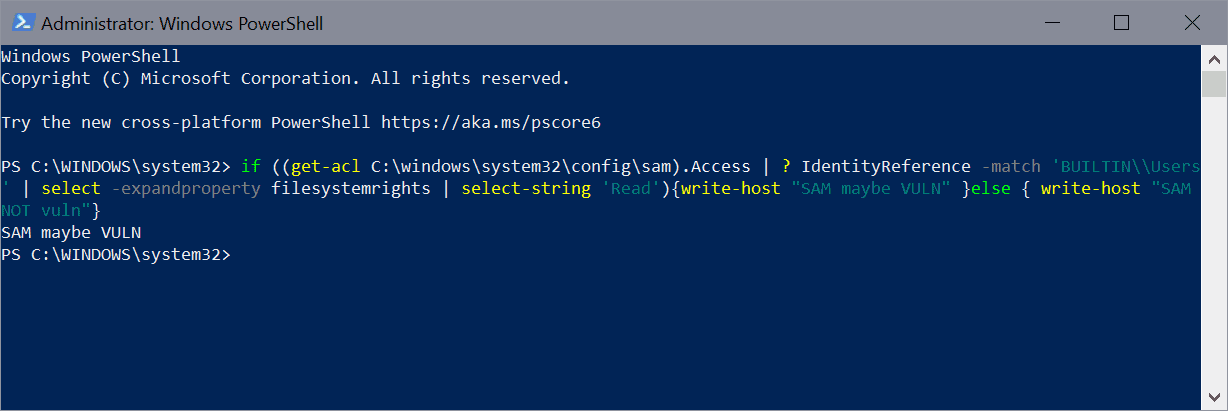

Testen Sie, ob Ihr System von HiveNightmare betroffen sein könnte

- Verwenden Sie die Tastenkombination Windows-X, um das “geheime” Menü auf dem Computer anzuzeigen.

- Wählen Sie Windows PowerShell (admin) aus.

- Führen Sie den folgenden Befehl aus: if ((get-acl C:windowssystem32configsam).Access | ? IdentityReference -match 'BUILTIN\Users' | select -expandproperty filesystemrights | select-string 'Read'){write-host “SAM vielleicht VULN” }else { write-host “SAM NOT vuln”}

Wenn “Sam Maybe VULN” zurückgegeben wird, ist das System von der Schwachstelle betroffen (über Twitter-Benutzer Dray Agha)

Hier ist eine zweite Option, um zu überprüfen, ob das System anfällig für potenzielle Angriffe ist:

- Wählen Sie Start.

- Geben Sie cmd ein

- Wählen Sie die Eingabeaufforderung aus.

- Führen Sie icacls %windir%system32configsam

- Wählen Sie Start

- Geben Sie cmd ein.

- Wählen Sie Als Administrator ausführen.

- Bestätigen Sie die UAC-Eingabeaufforderung.

- Führen Sie icacls %windir%system32config* aus.* /inheritance:e

- vssadmin delete shadows /for=c: /Quiet

- vssadmin list shadows

Ein anfälliges System enthält die Zeile BUILTINUsers:(I)(RX) in der Ausgabe. Nicht angreifbare Systeme zeigen die Meldung “Zugriff verweigert” an.

Problemumgehung für das HiveNightmare-Sicherheitsproblem

Microsoft hat auf seiner Website eine Problemumgehung veröffentlicht, um Geräte vor potenziellen Exploits zu schützen.

Administratoren können die ACL-Vererbung für Dateien in %windir%system32config gemäß Microsoft aktivieren.

Befehl 5 aktiviert die ACL-Vererbung. Befehl 6 löscht vorhandene Schattenkopien und Befehl 7 überprüft, ob alle Schattenkopien gelöscht wurden.

Jetzt bist du: Ist Ihr System betroffen?