door Martin Brinkmann op 22 juli 2021 in Windows 10, Windows 11 – Geen reacties

Eerder deze week ontdekten beveiligingsonderzoekers een kwetsbaarheid in recente versies van het Windows-besturingssysteem van Microsoft waardoor aanvallers code kunnen uitvoeren met systeemrechten als ze met succes worden misbruikt.

Overdreven tolerante toegangscontrolelijsten (ACL's) op sommige systeembestanden, waaronder de Security Accounts Manager (SAM)-database, veroorzaken het probleem.

Een artikel over CERT biedt aanvullende informatie. Volgens dit document krijgt de BUILTIN/Users-groep RX-toestemming (Read Execute) voor bestanden in %windir%system32config.

Als er Volume Shadow Copies (VSS) beschikbaar zijn op de systeemschijf, kunnen onbevoegde gebruikers het beveiligingslek misbruiken voor aanvallen, waaronder het uitvoeren van programma's, het verwijderen van gegevens, het maken van nieuwe accounts, het extraheren van accountwachtwoordhashes, het verkrijgen van DPAPI-computersleutels en meer.

Volgens CERT worden VSS-schaduwkopieën automatisch gemaakt op systeemschijven met 128 gigabyte of meer opslagruimte wanneer Windows-updates of MSI-bestanden zijn geïnstalleerd.

Beheerders kunnen vssadmin-lijstschaduwen uitvoeren vanaf een verhoogde opdrachtprompt om te controleren of schaduwkopieën beschikbaar zijn.

Microsoft erkende het probleem in CVE-2021-36934, beoordeelde de ernst van het beveiligingslek als belangrijk, de op een na hoogste classificatie van het beveiligingsniveau, en bevestigde dat Windows 10 versie 1809, 1909, 2004, 20H2 en 21H1, Windows 11 en Windows Server-installaties getroffen door de kwetsbaarheid.

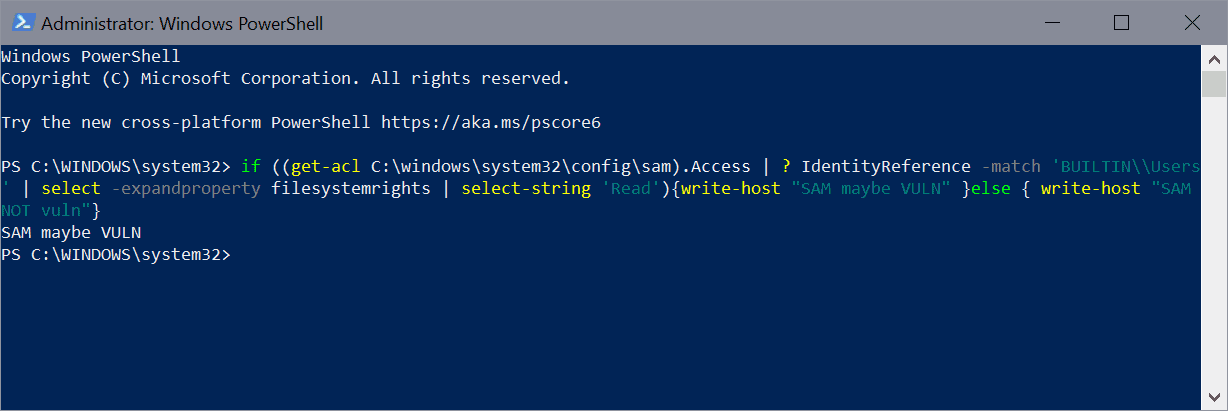

Test of uw systeem kan worden getroffen door HiveNightmare

- Gebruik de sneltoets Windows-X om het “geheime” menu op de computer weer te geven.

- Selecteer Windows PowerShell (admin).

- Voer de volgende opdracht uit: if ((get-acl C:windowssystem32configsam).Access | ? IdentityReference -match 'BUILTIN\Users' | select -expandproperty filesystemrights | select-string 'Read'){write-host “SAM misschien VULN” }else { write-host “SAM NOT vuln”}

Als “Sam misschien VULN” wordt geretourneerd, wordt het systeem getroffen door de kwetsbaarheid (via Twitter-gebruiker Dray Agha)

Hier is een tweede optie om te controleren of het systeem kwetsbaar is voor mogelijke aanvallen:

- Selecteer Start.

- Typ cmd

- Selecteer opdrachtprompt.

- Voer icacls %windir%system32configsam uit

- Selecteer Start

- Type cmd.

- Kies Uitvoeren als beheerder.

- Bevestig de UAC-prompt.

- Voer icacls %windir%system32config*.* /inheritance:e

- vssadmin schaduwen verwijderen /for=c: /Quiet

- vssadmin lijst schaduwen

ol>

Een kwetsbaar systeem bevat de regel BUILTINUsers:(I)(RX) in de uitvoer. Een niet-kwetsbaar systeem geeft het bericht “toegang is geweigerd” weer.

Oplossing voor het HiveNightmare-beveiligingsprobleem

Microsoft heeft een tijdelijke oplossing op zijn website gepubliceerd om apparaten te beschermen tegen mogelijke exploits.

Beheerders kunnen ACL-overerving inschakelen voor bestanden in %windir%system32config volgens Microsoft.

Opdracht 5 schakelt ACL-interheritance in. Command 6 verwijdert bestaande schaduwkopieën en Command 7 verifieert dat alle schaduwkopieën zijn verwijderd.

Nu jij: heeft dit invloed op je systeem?